【笔记】ARP学习笔记

前言

地址解析协议(英语:Address Resolution Protocol,缩写:ARP)是一个通过解析网络层地址来找寻数据链路层地址的网络传输协议,它在IPv4中极其重要。(维基百科)

广播与广播域

- 广播:将广播地址做为目的地址的数据帧

- 广播域:网络中能接收到同一广播所有节点的集合

MAC地址广播

FF-FF-FF-FF-FF-FF

IP地址广播

全局IP地址广播

255.255.255.255

某一网段的IP地址广播

xx.xx.xx.255/24

ARP协议的作用

- 将一个已知的IP地址解析成MAC地址

ARP协议的使用

- ARP广播请求

- ARP单播应答

ARP欺骗

单向ARP欺骗

Windows(科来网络分析系统)

攻击者发送伪造的ARP数据包

- 打开

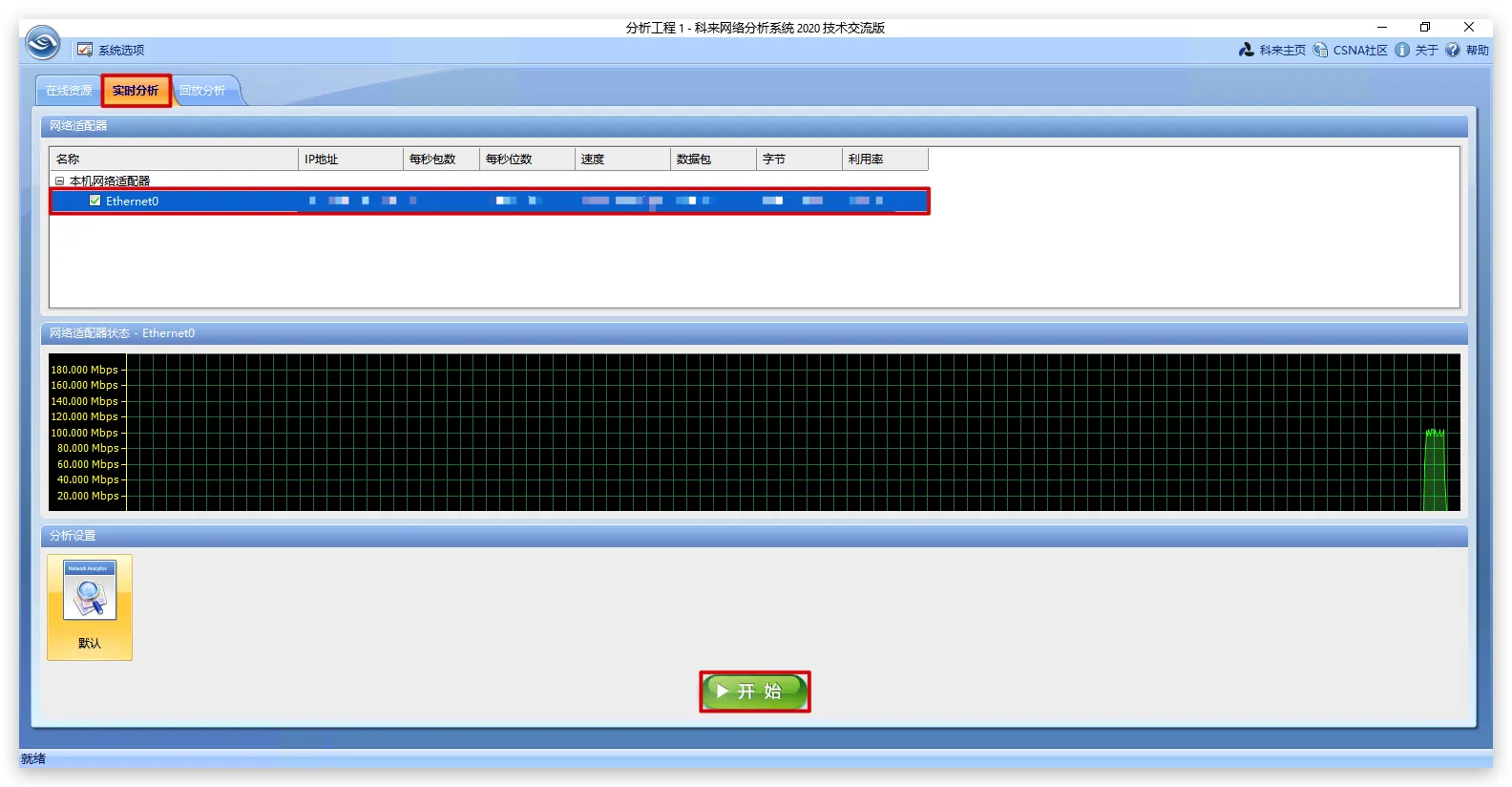

科来网络分析系统->实时分析->勾选网卡->开始

确定

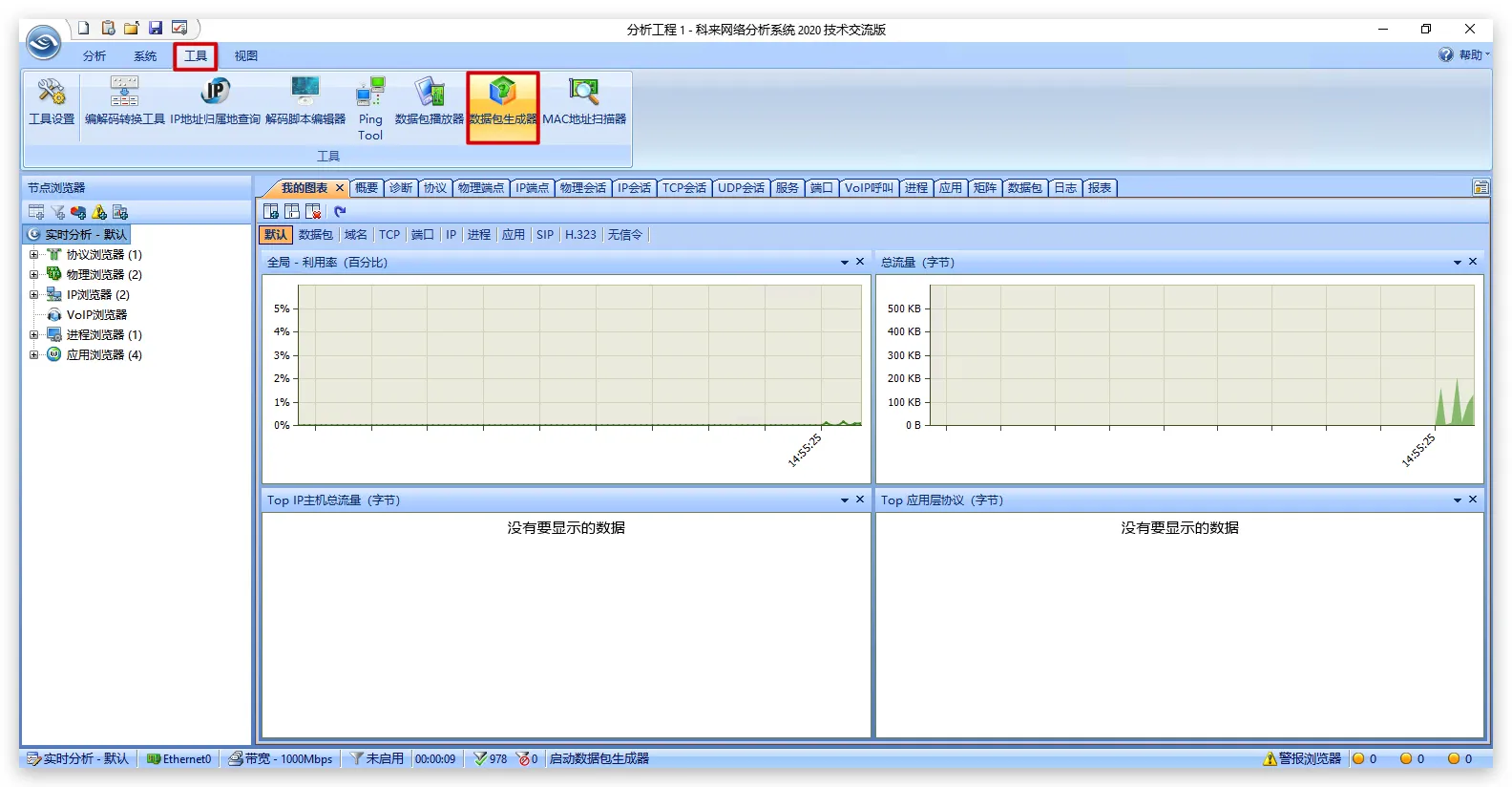

工具->数据包生成器

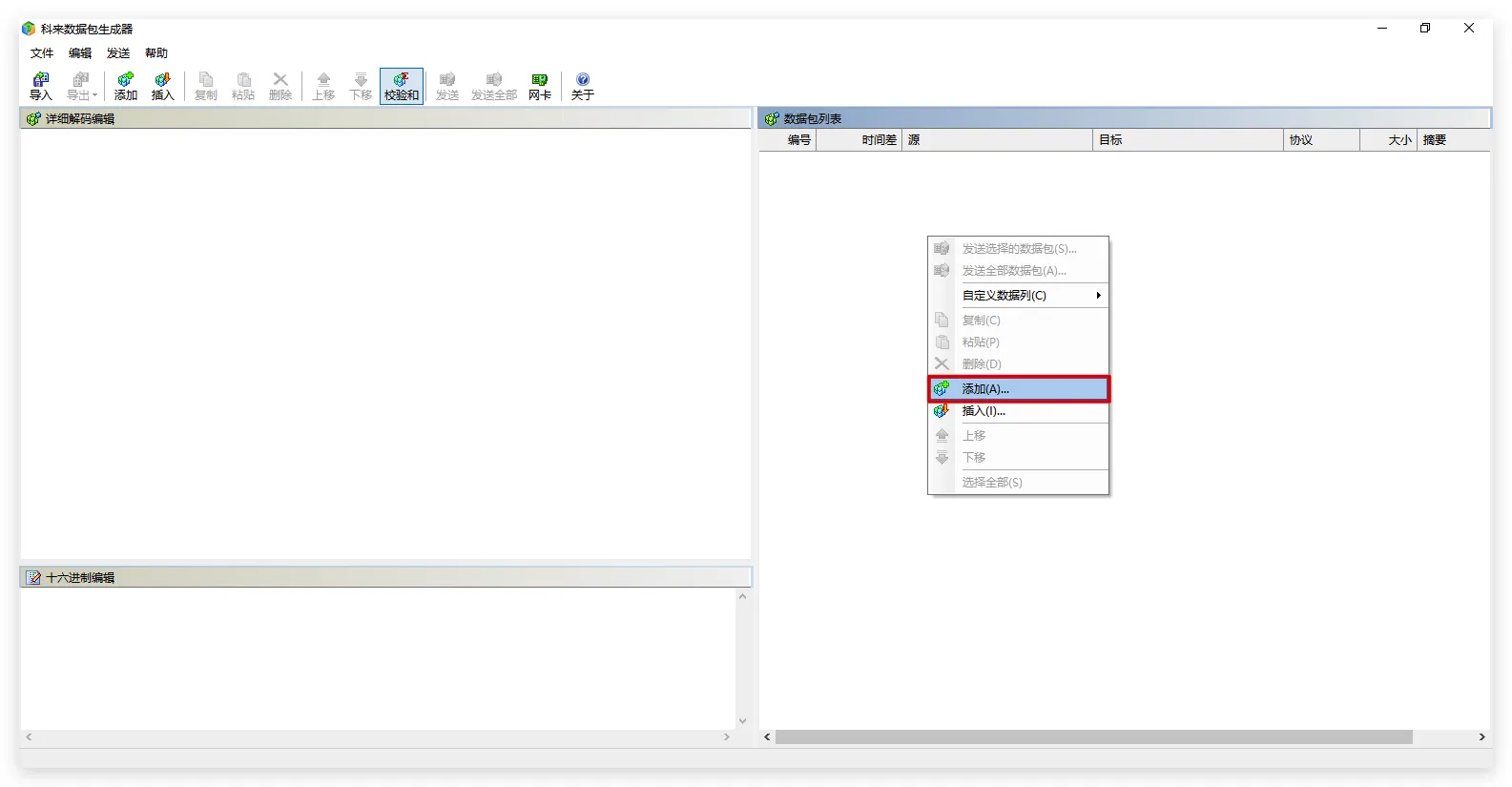

- 右键

数据包列表空白处->添加

选择模板设置为ARP数据包->确定

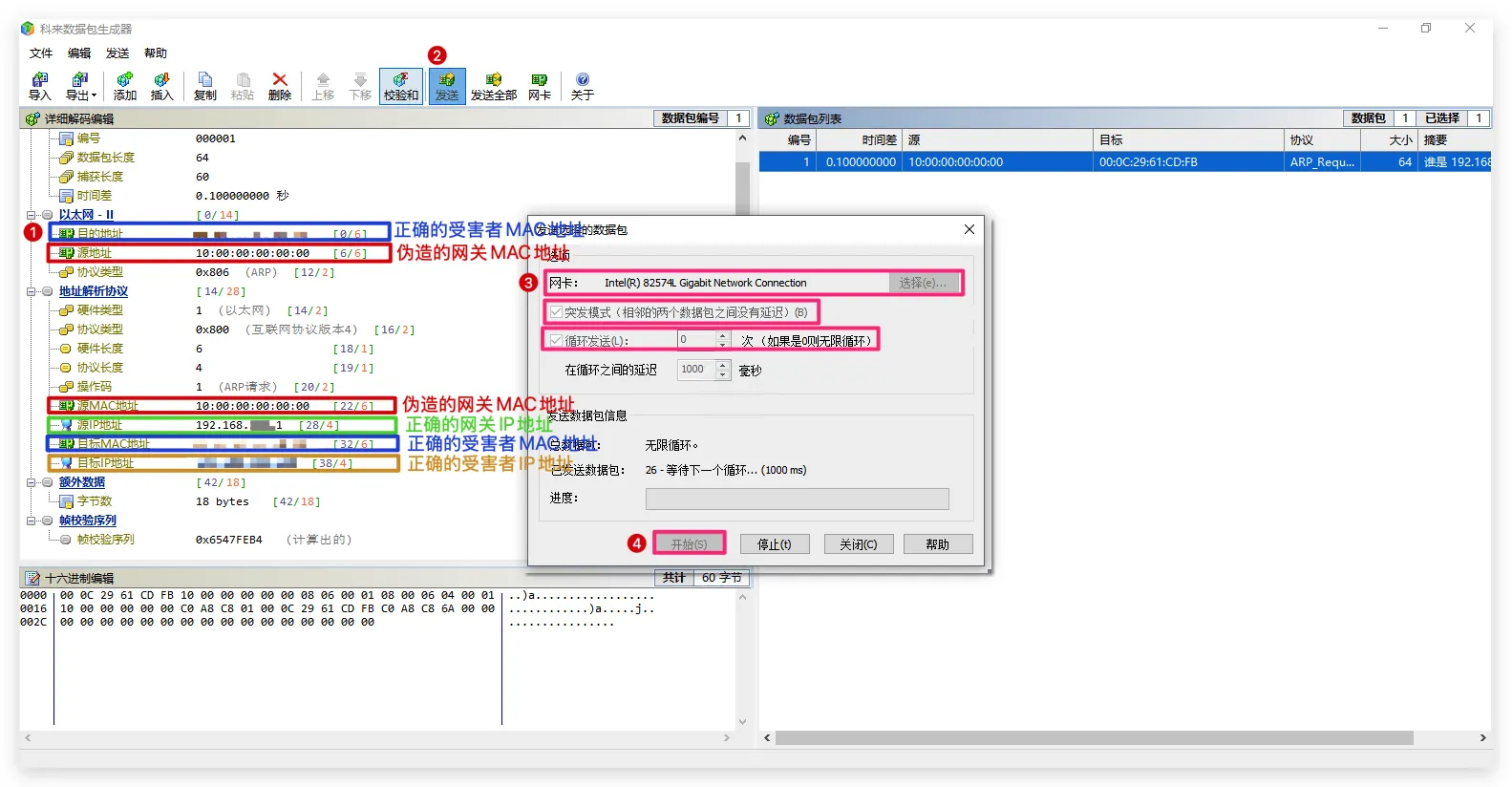

- 设置参数->

发送->选择网卡->勾选突发模式->勾选循环发送,次数设置为0次(表示无限次)->开始

目的地址:正确的受害者MAC地址

源地址:伪造的网关MAC地址

源MAC地址:伪造的网关MAC地址

源IP地址:正确的网关IP地址

目标MAC地址:正确的受害者MAC地址

目标IP地址:正确的受害者IP地址

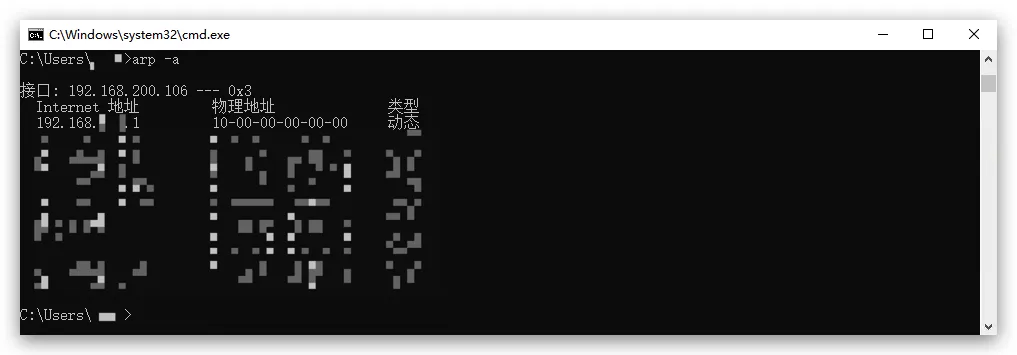

受害者无法正常与网关通信

双向ARP欺骗

Linux(arpspoof)

攻击者发送伪造的ARP数据包

- 告诉受害者我是网关,告诉网关我是受害者

-i eth0:指定网卡-t <ip_target>:指定受害者IP地址-r <ip_gateway>:指定网关IP地址

1 | arpspoof -i eth0 -t <ip_target> -r <ip_gateway> |

开启转发

1 | echo 1 > /proc/sys/net/ipv4/ip_forward |

关闭转发

- 默认为关闭转发,ARP欺骗后

1 | echo 0 > /proc/sys/net/ipv4/ip_forward |

Windows(arpspoof)

1 | .\arpspoof.exe <ip_target> |

利用ARP欺骗实现中间人攻击

ARP防御

手工绑定

手工绑定IP地址、MAC地址、交换机端口号

在交换机全局配置模式下

<ip>:IP地址<mac>:MAC地址f0/1:交换机端口号

1 | arp <ip> <mac> arpa f0/1 |

批量手工绑定

1 | interface range f0/1 - 48 |

开启动态绑定

需要端口支持ARP动态绑定的交换机,配合DHCP服务器实现自动绑定

在全局配置模式下,开启DHCP监听功能

1 | ip dhcp snooping |

基本命令

查看ARP缓存表

1 | arp -a |

清除ARP缓存

1 | arp -d |

ARP手工绑定

<ip>:IP地址<mac>:MAC地址

1 | arp -s <ip> <mac> |