【笔记】Ettercap学习笔记

前言

Ettercap is a free and open source network security tool for man-in-the-middle attacks on a LAN.(维基百科)

通过Ettercap实现中间人攻击

准备工作

- 一台Kali攻击者

- 一台WindowsServer2003模拟客户机

- 一台WindowsServer2003模拟服务器

部署模拟环境

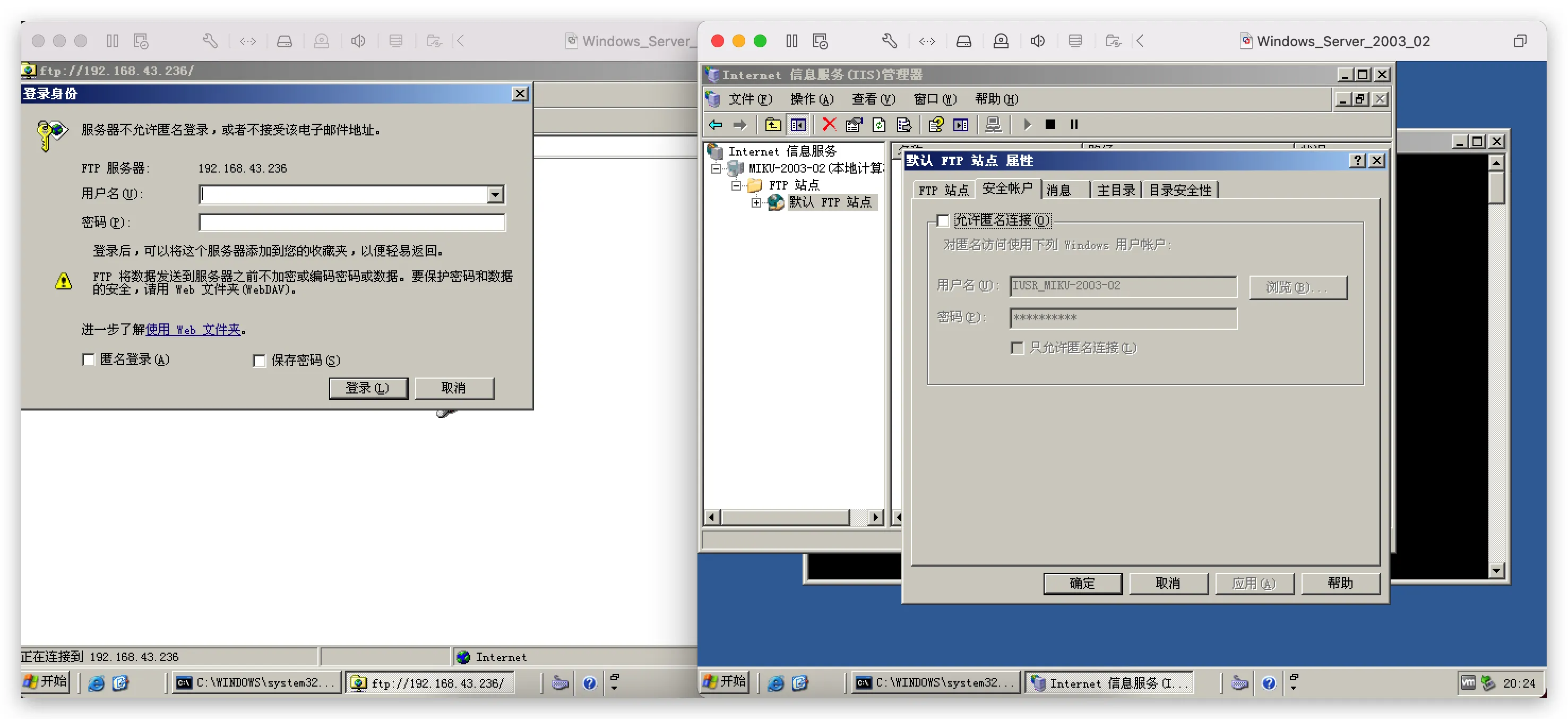

部署FTP服务器

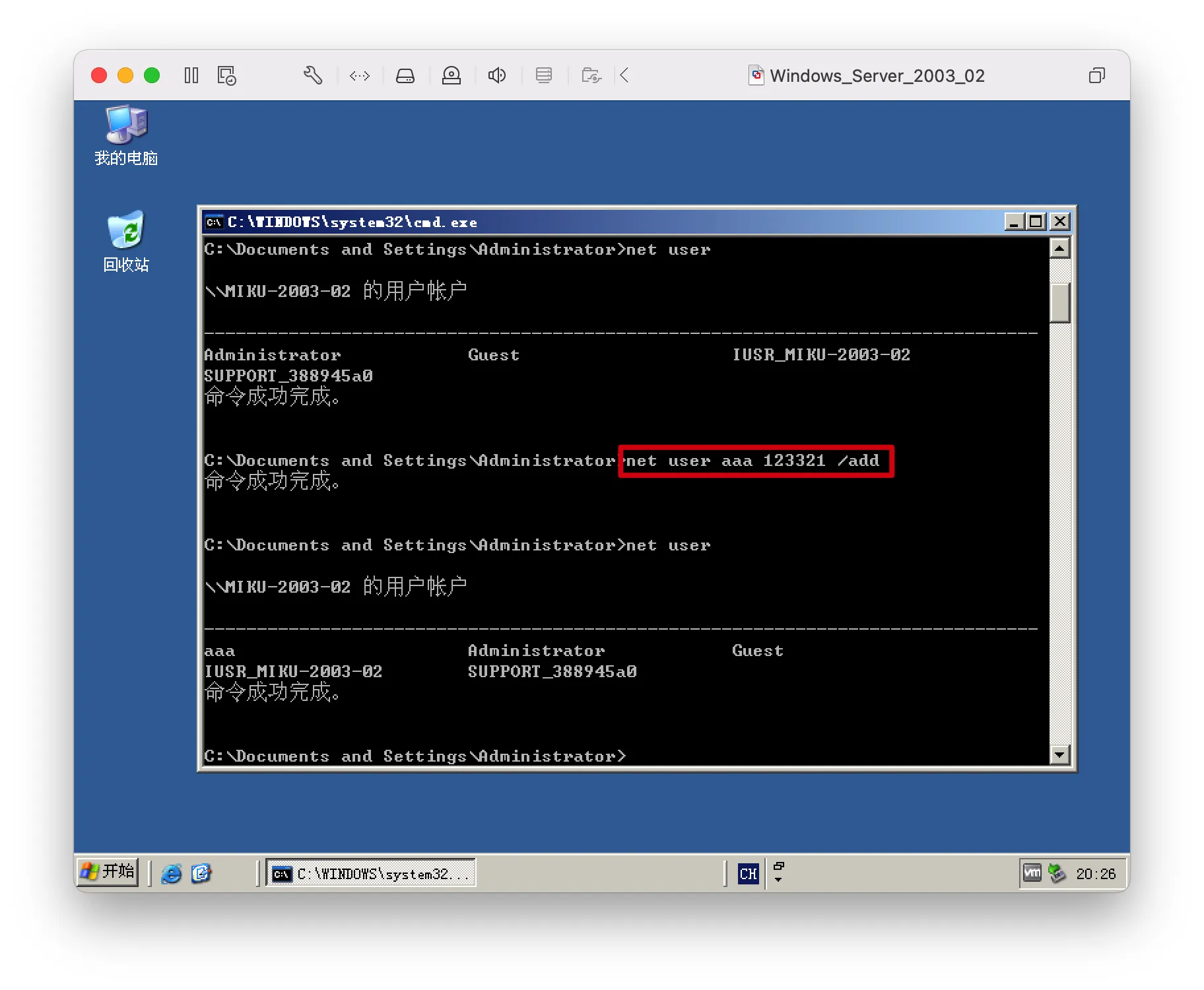

创建用户

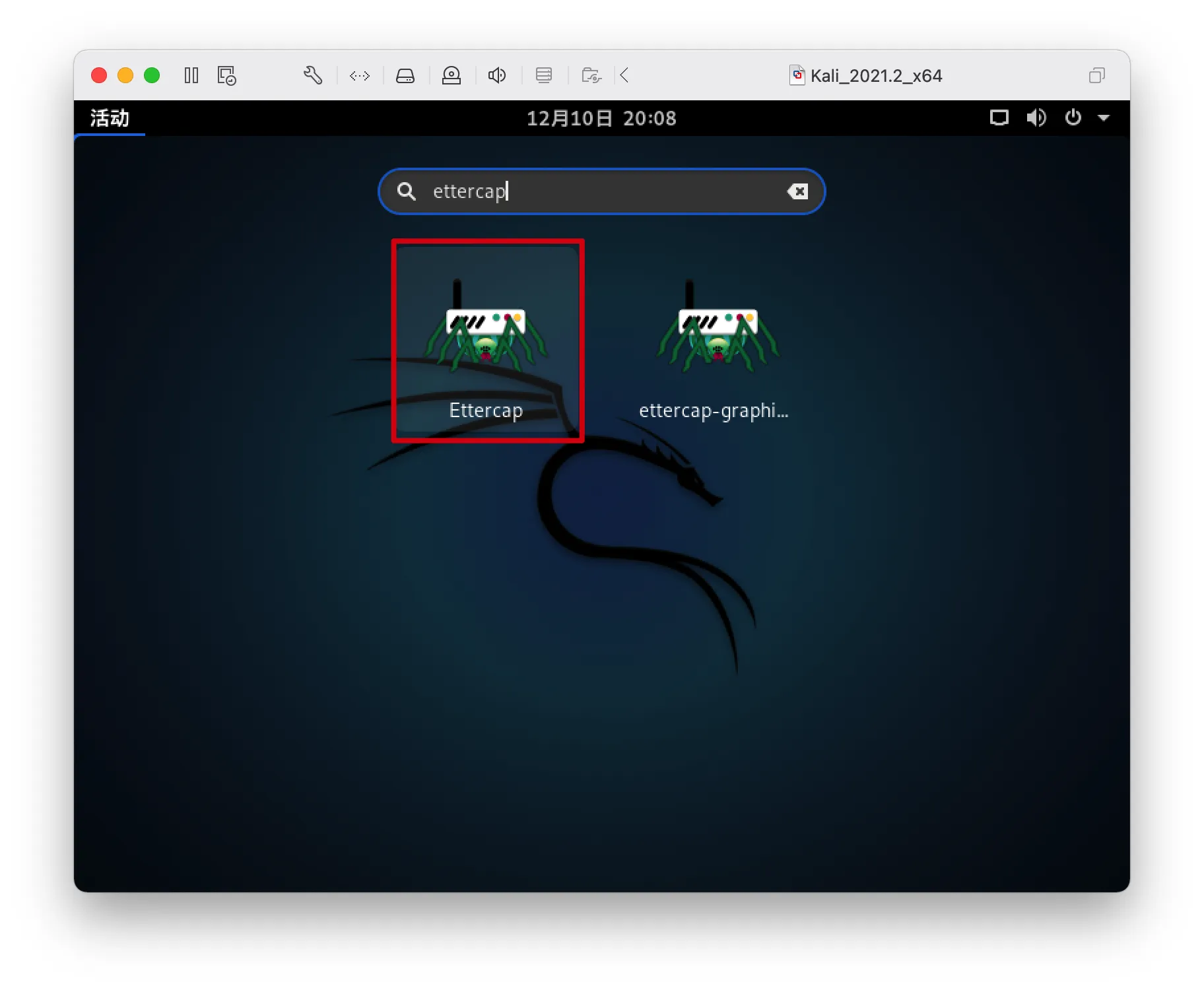

启动Ettercap

-G:图形化启动

1 | sudo ettercap -G |

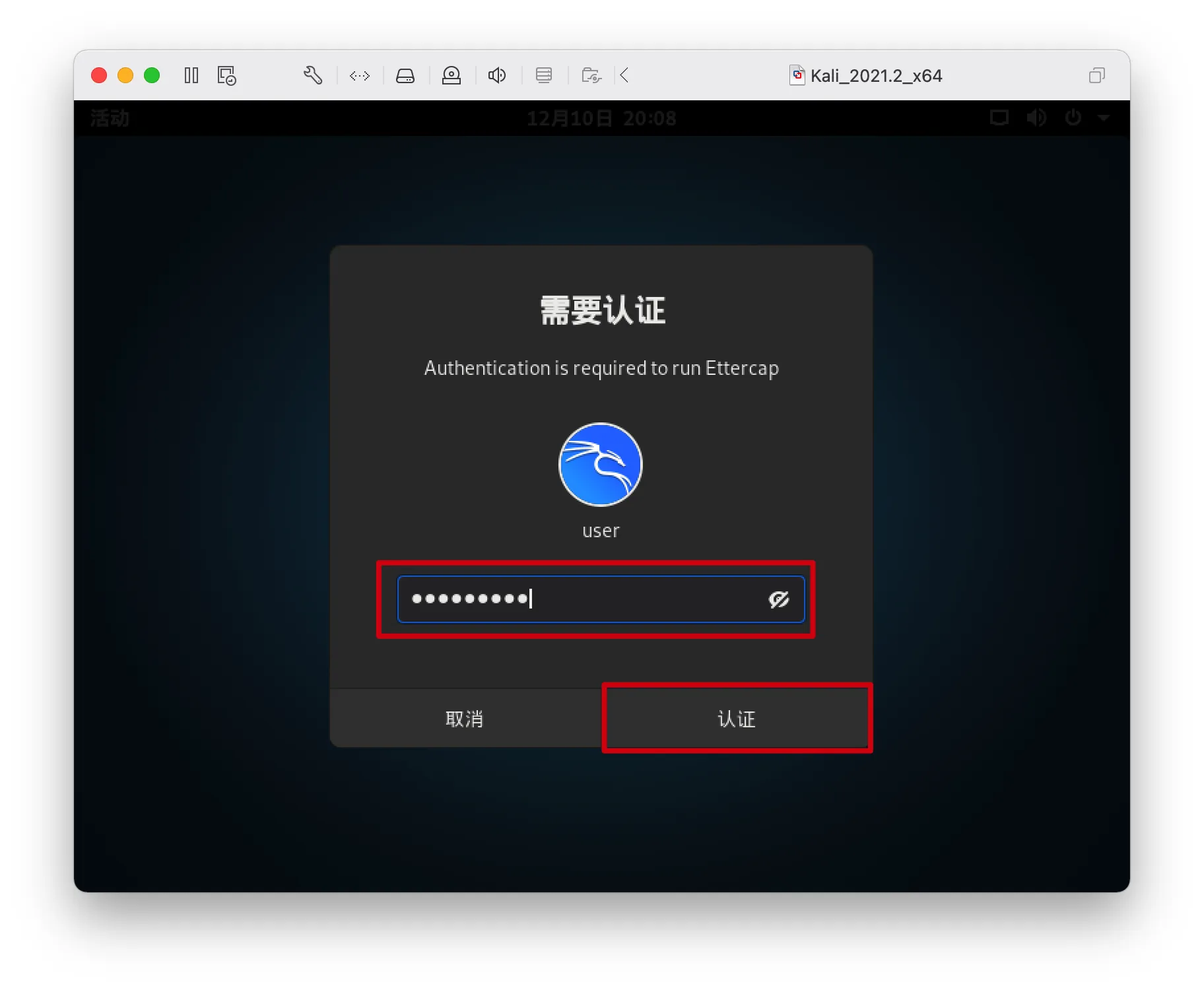

权限认证

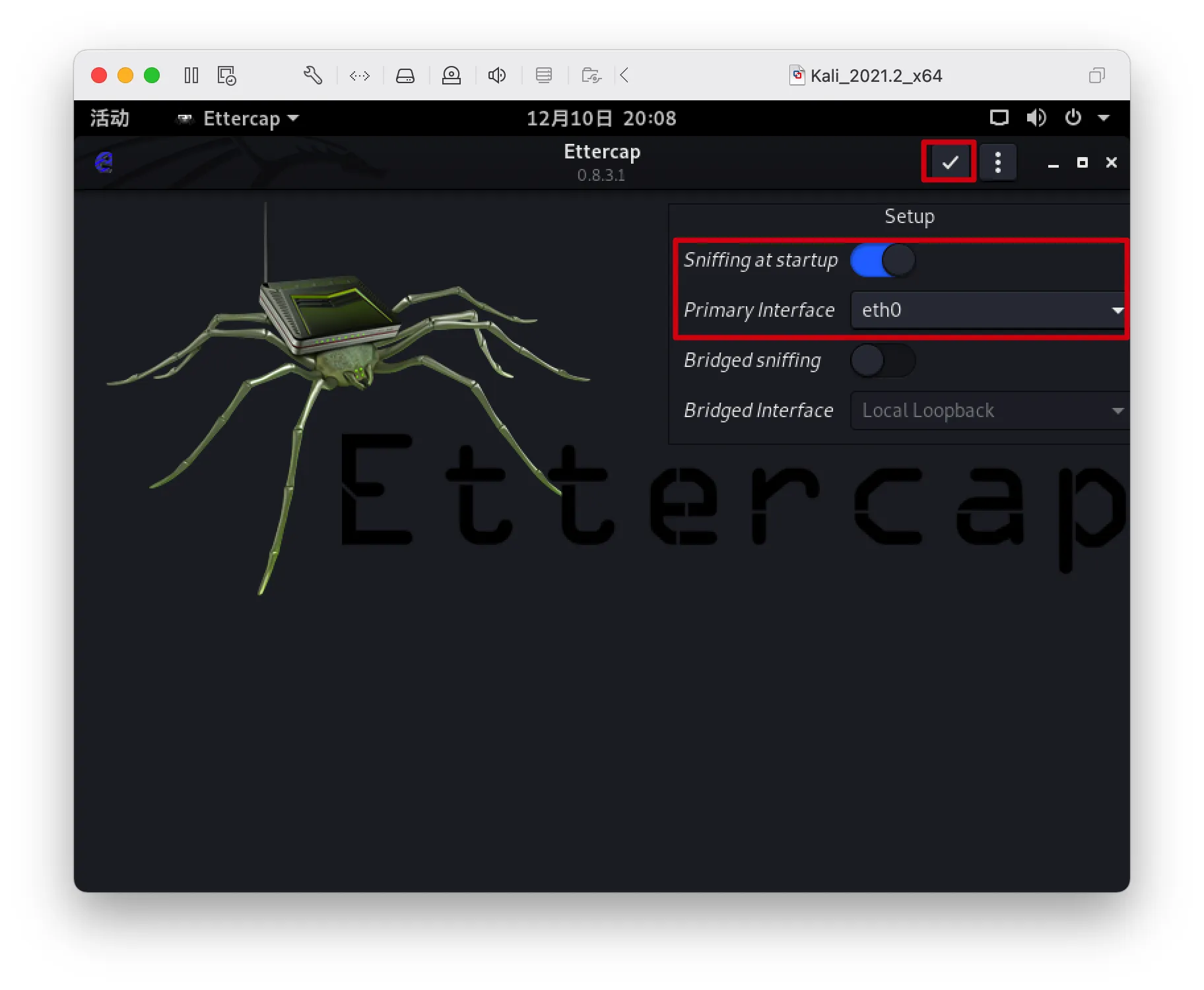

绑定网卡

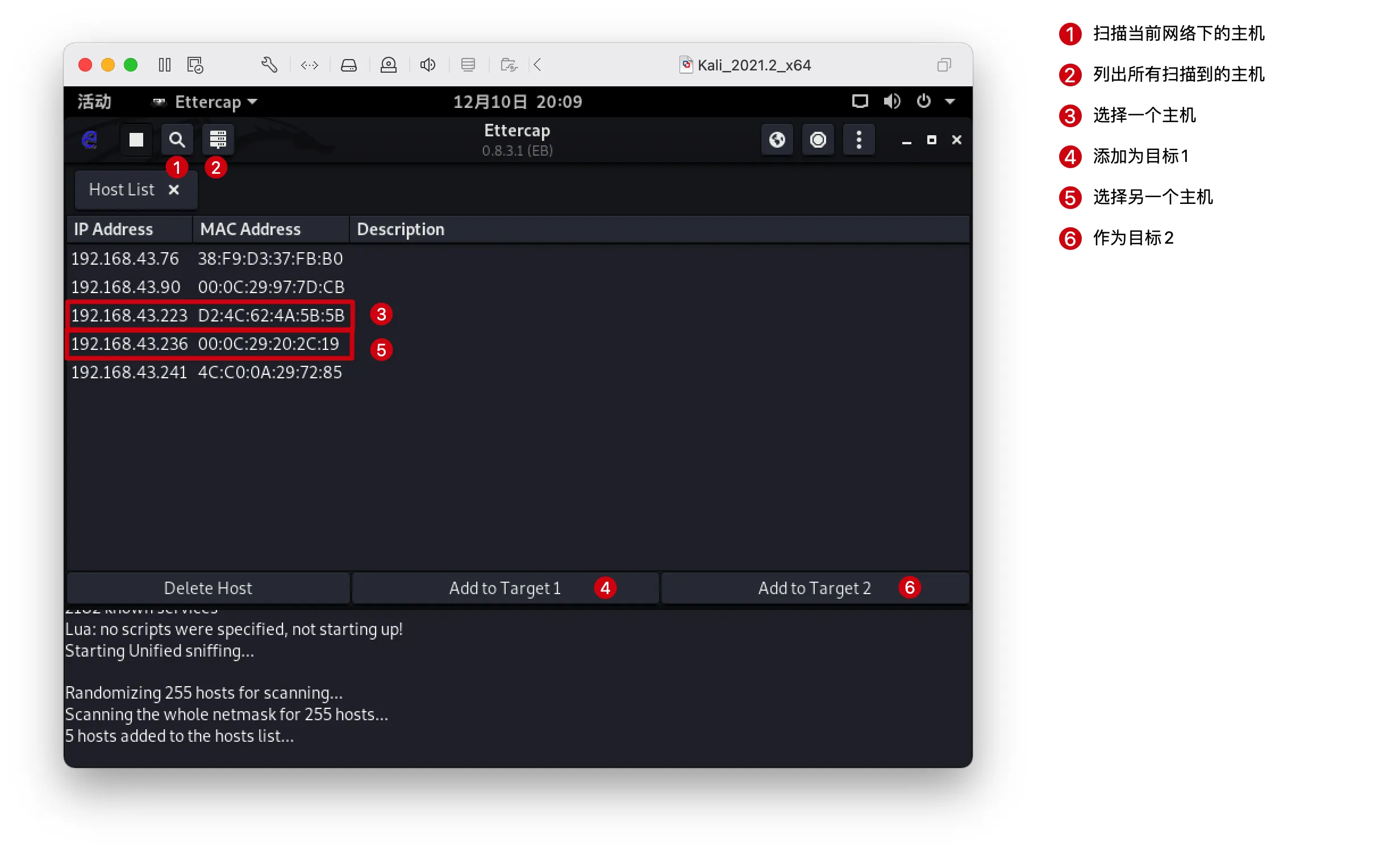

选择受害者

- 目标1和目标2都可以选择多个

- 通常将目标1选择网关,目标2选择多个与网关通信的受害者

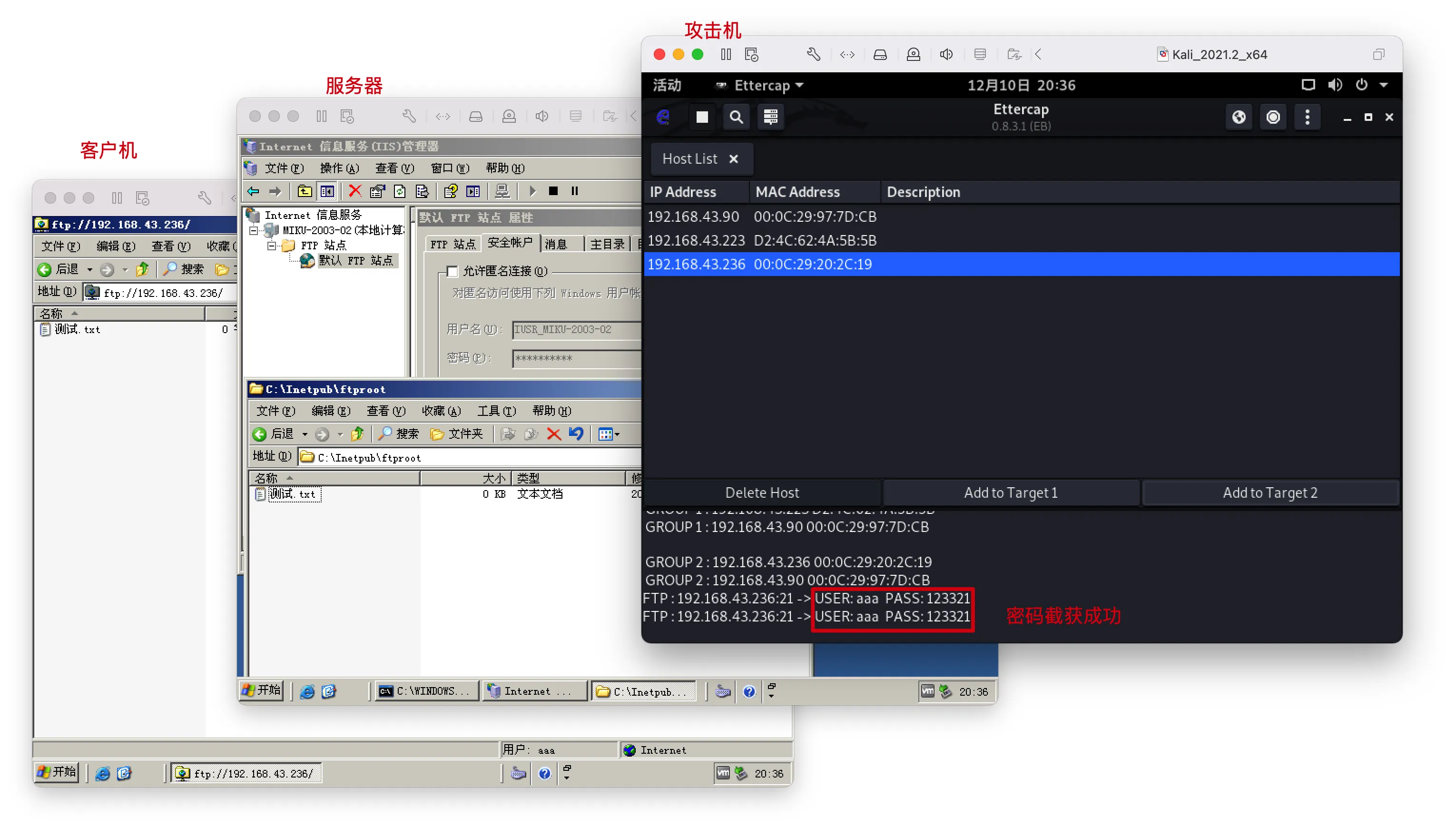

截获密码

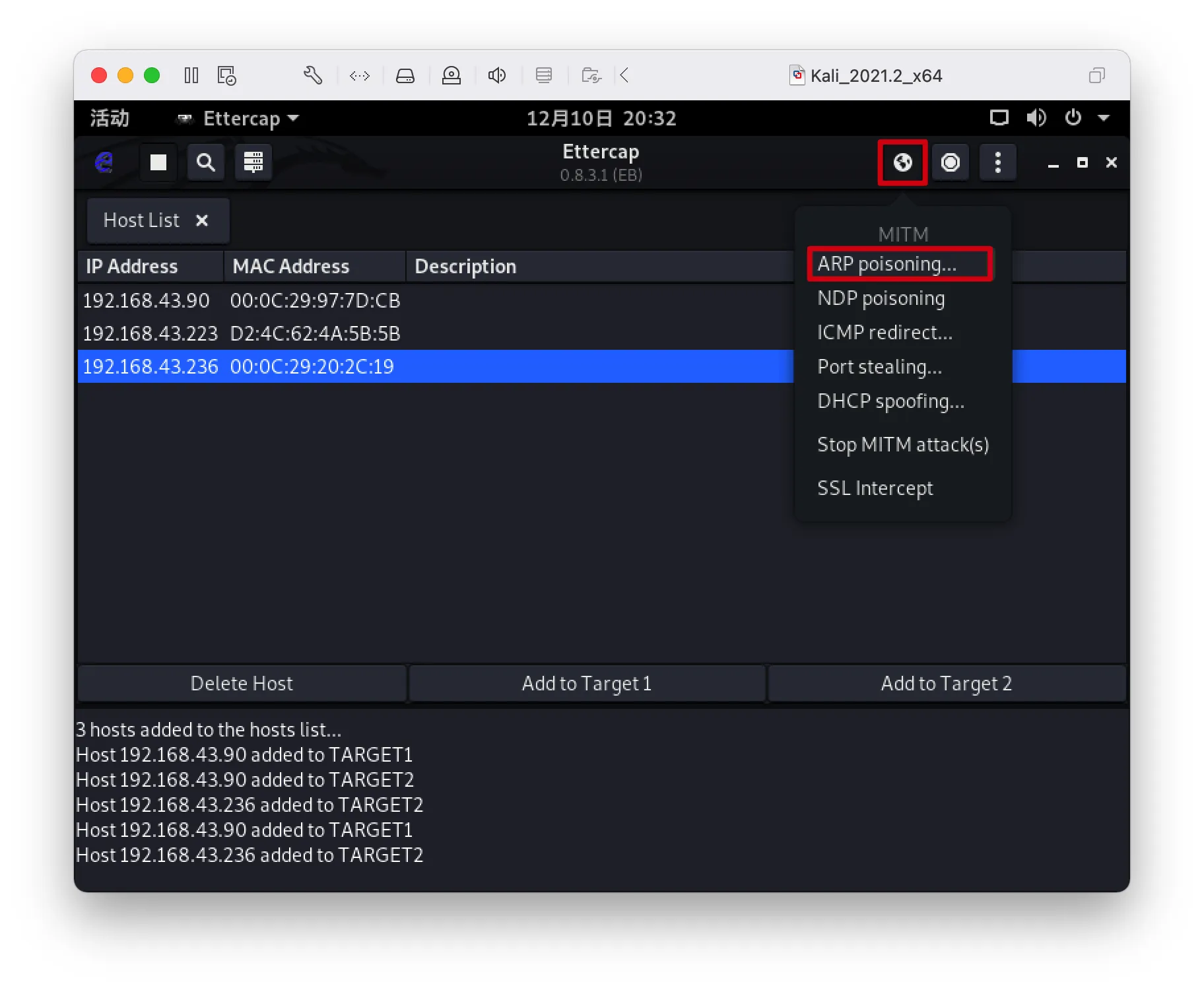

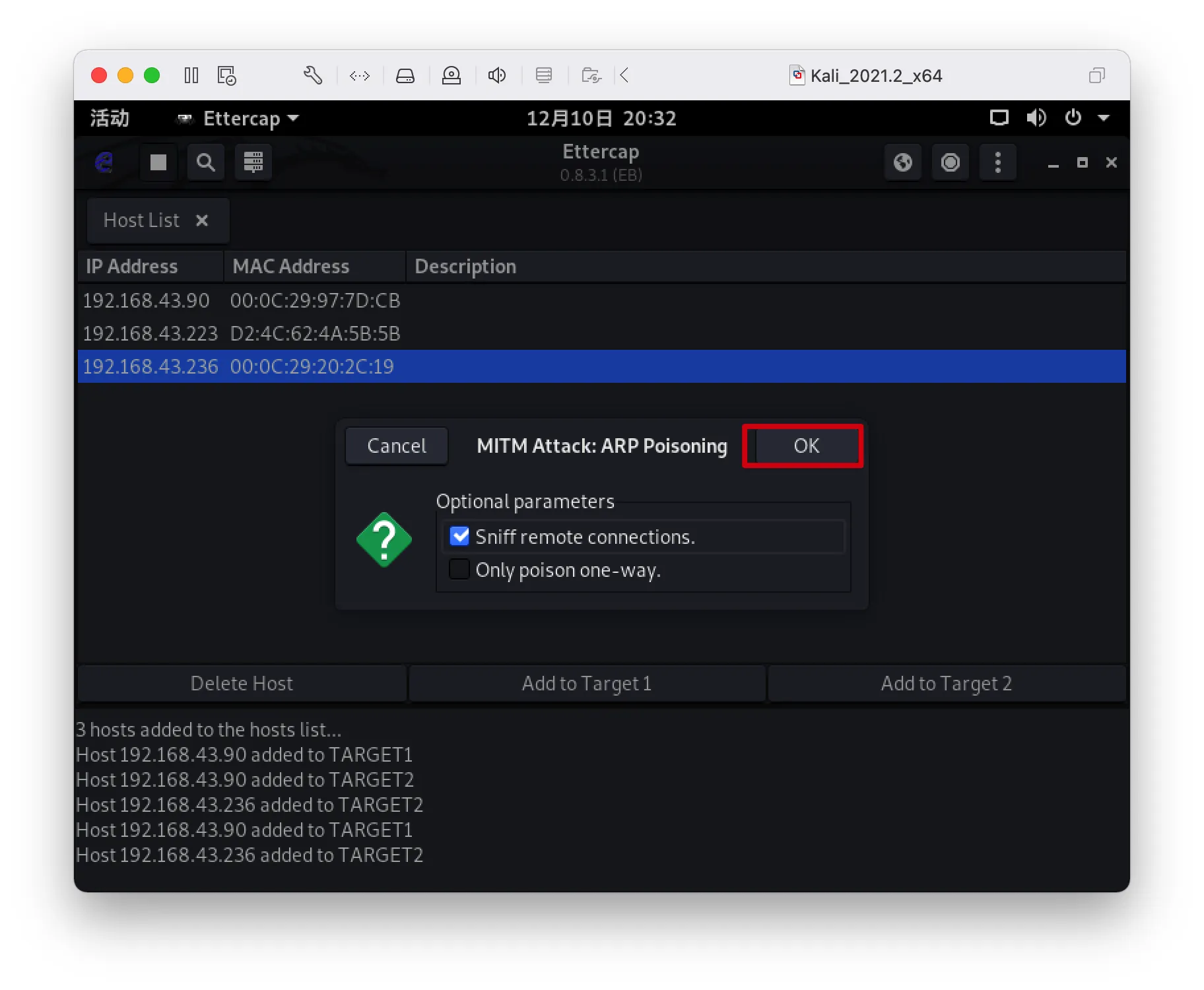

开启ARP投毒

开始嗅探

等待受害者传输密码

- ftp协议传输密码可以得到明文密码

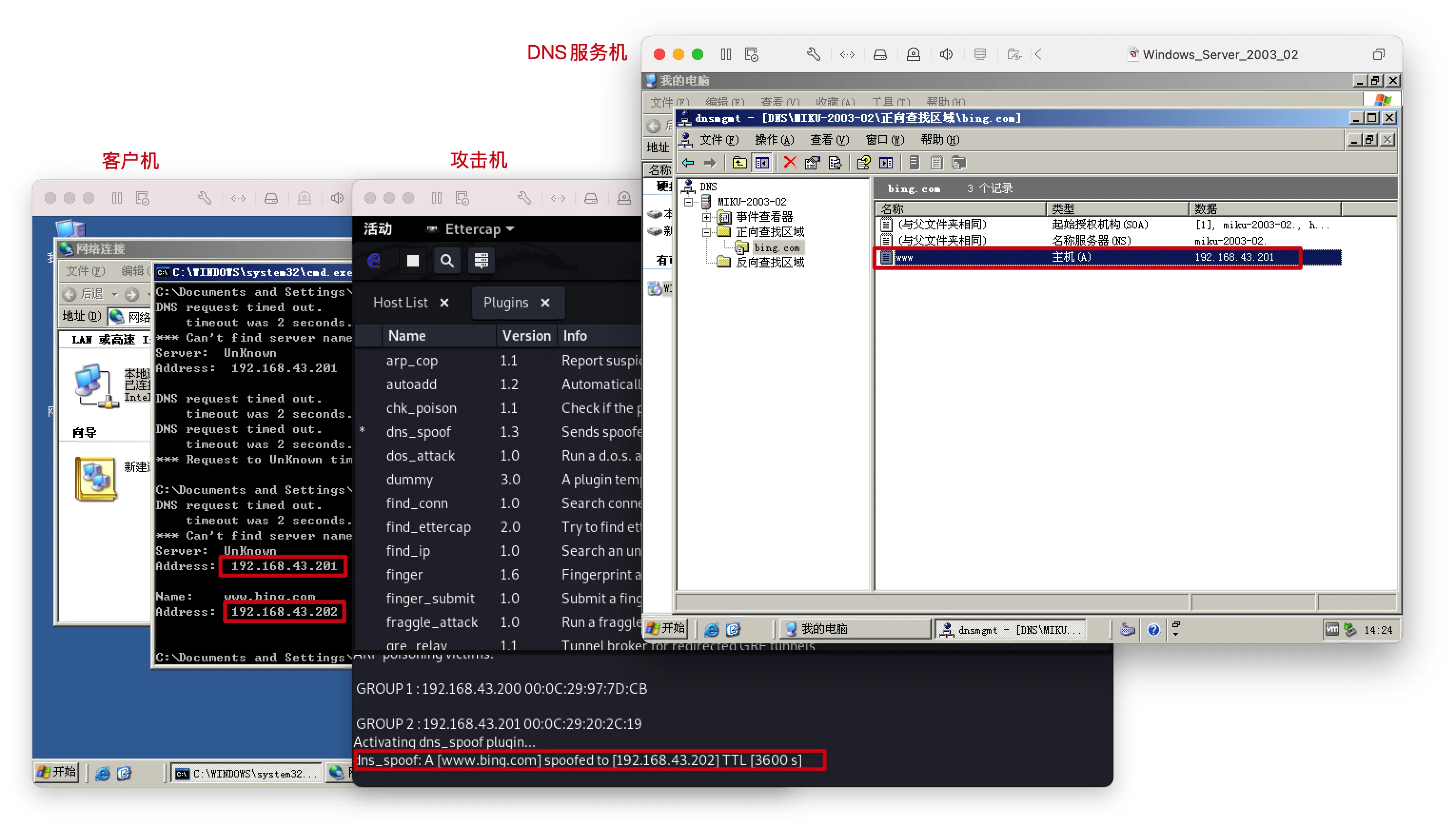

DNS劫持(DNS欺骗)

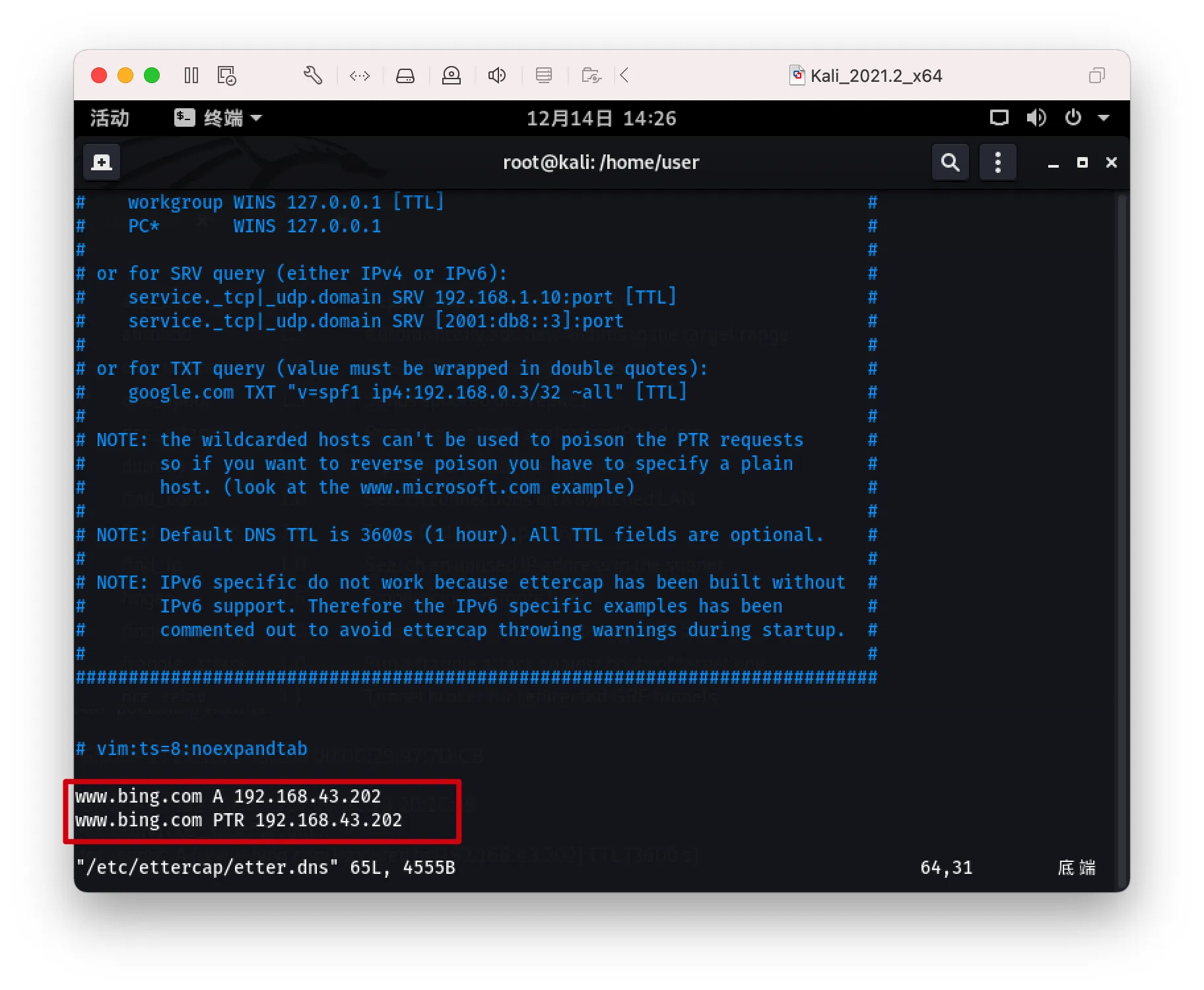

配置Ettercap的DNS表

- 配置文件末尾添加自定义解析记录

<domain>

*:拦截任意域名的解析<domain>:拦截指定域名的解析*.<domain>:拦截指定子域名的解析,不包含其孙子域

<ip>:解析后的IP地址A:正向解析

1 | * A <ip> |

- WindowsXP在请求域名解析时,会将得到的IP地址再进行验证,不仅要添加正向解析,还要添加反向解析

PTR:反向解析

1 | <domain> PTR <ip> |

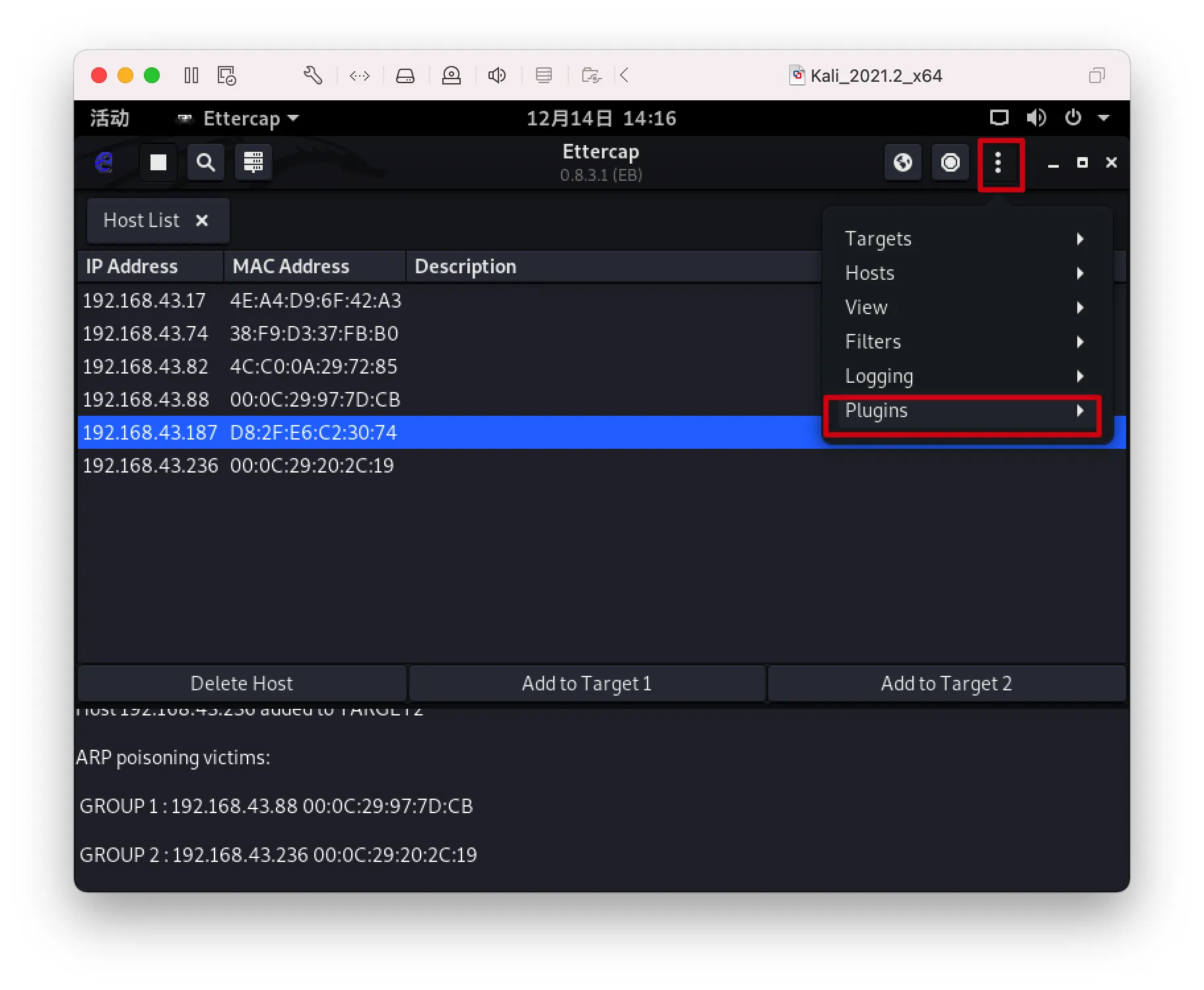

开始劫持

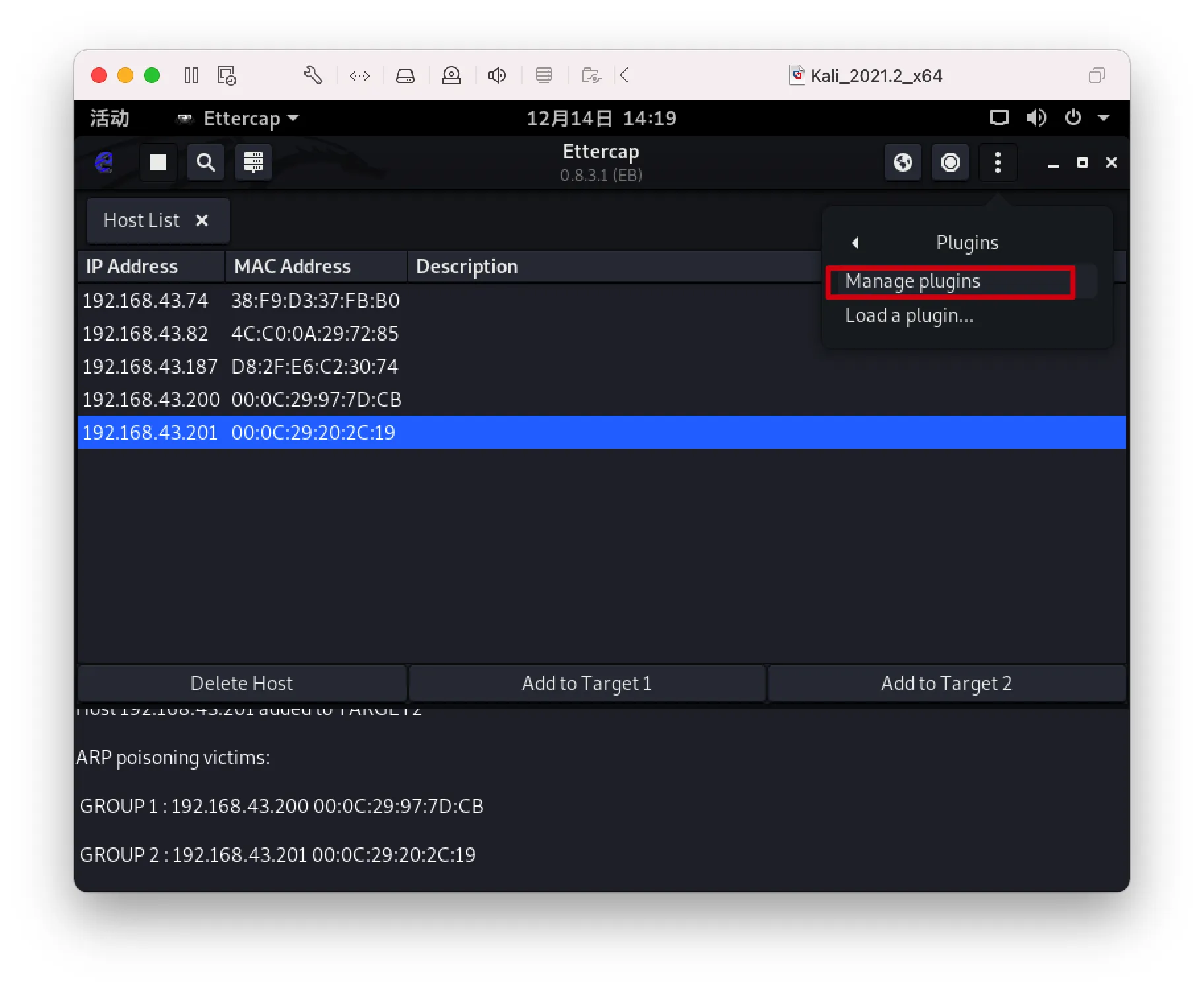

- 右上角菜单->

Plugins

Manage plugins

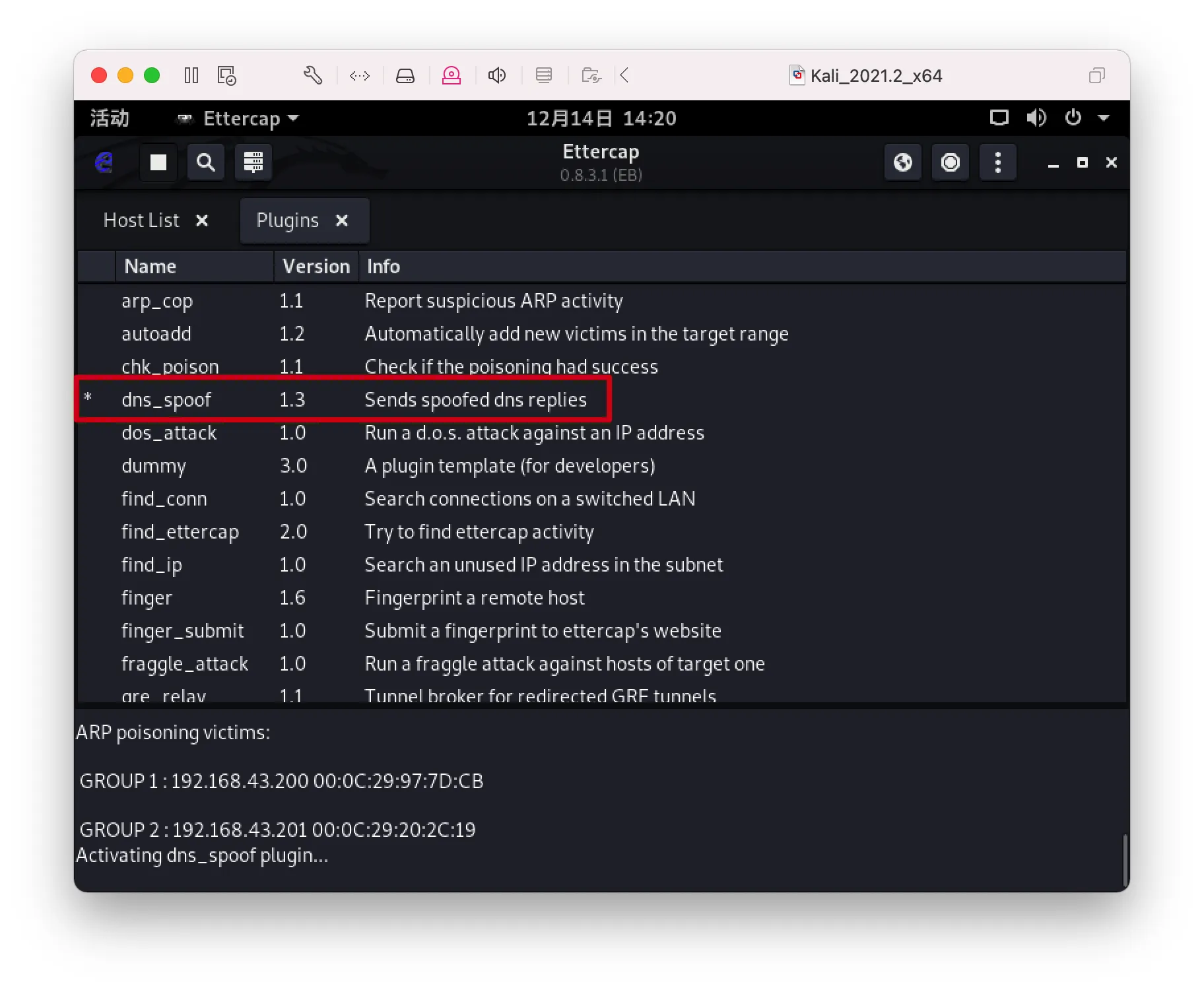

- 双击

dns_spoof,出现*表示插件启动成功

等待受害者访问域名