【笔记】UACME学习笔记

前言

Defeating Windows User Account Control by abusing built-in Windows AutoElevate backdoor.(Github)

下载项目

1 | certutil -urlcache -split -f https://codeload.github.com/hfiref0x/UACME/zip/refs/tags/v3.6.6 |

编译项目

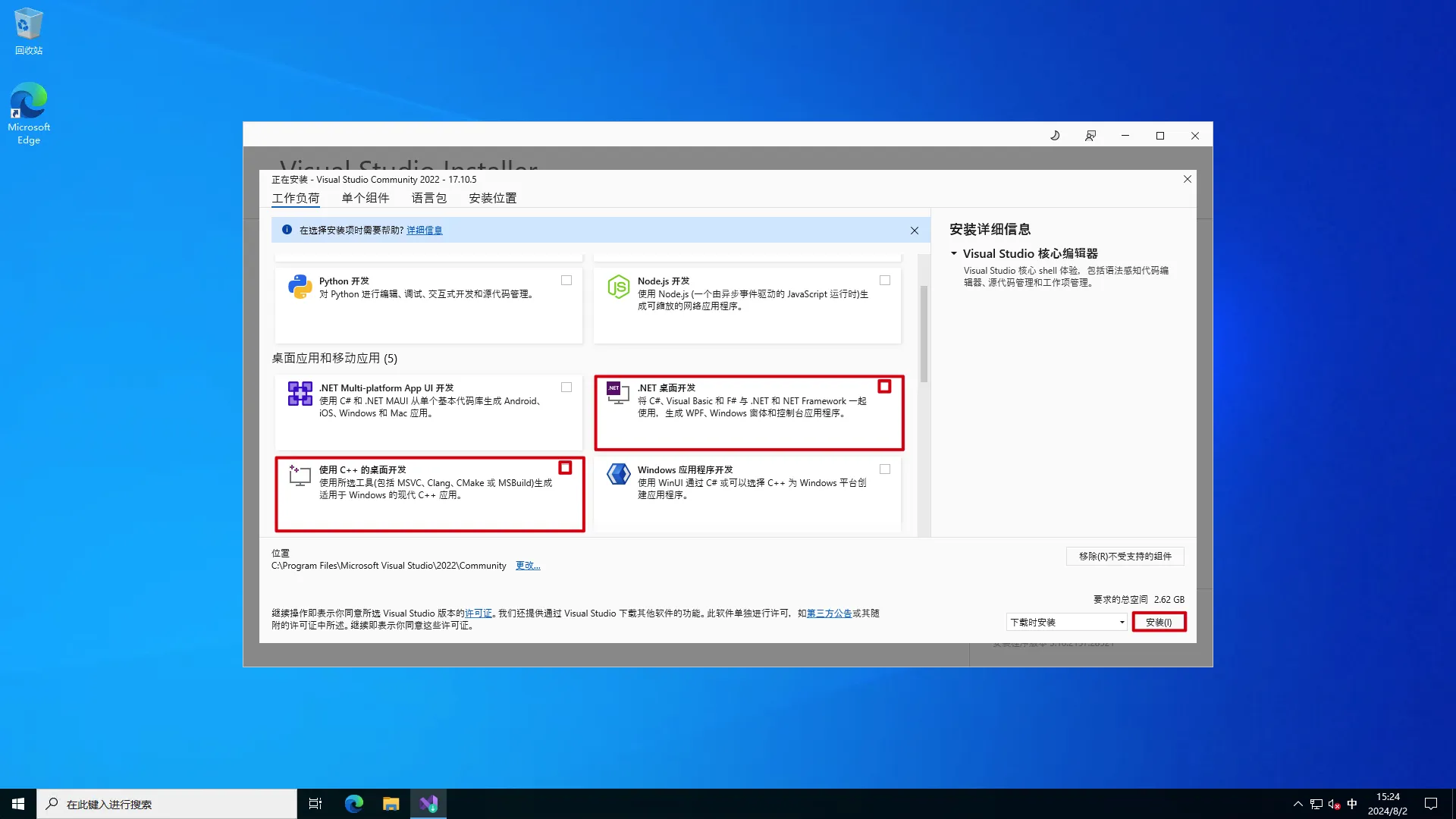

安装VisualStudio环境

- 勾选

.NET 桌面开发和使用 C++ 的桌面开发环境->安装

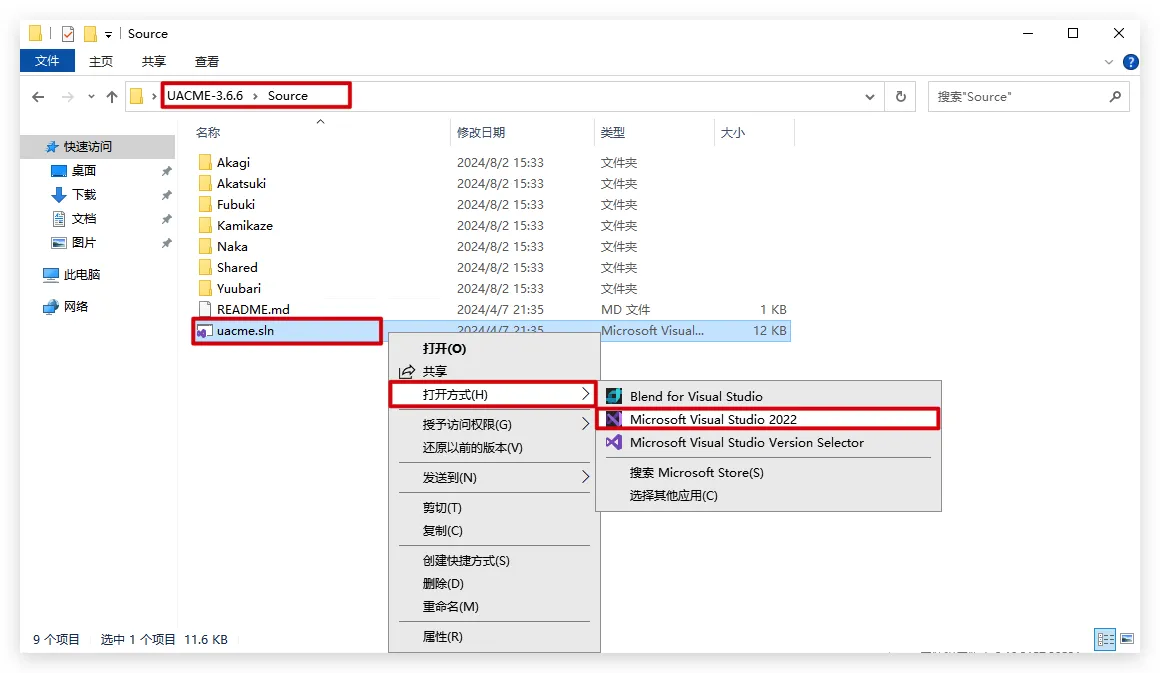

打开项目

UACME-3.6.6\Source\uacme.sln右键打开方式->Microsoft Visual Studio 2022

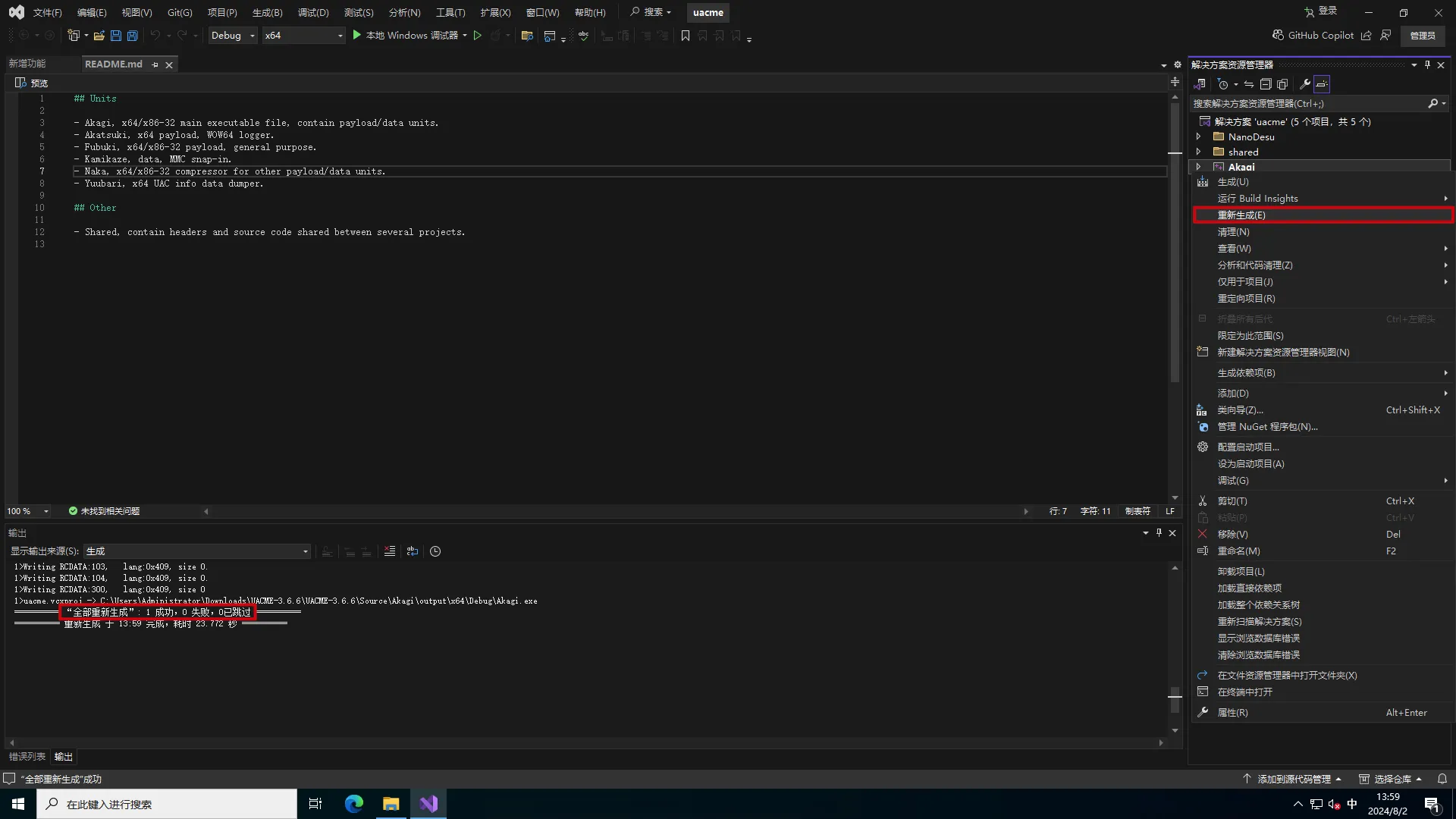

- 右键

Akagi->重新生成->编译完成后提示1成功

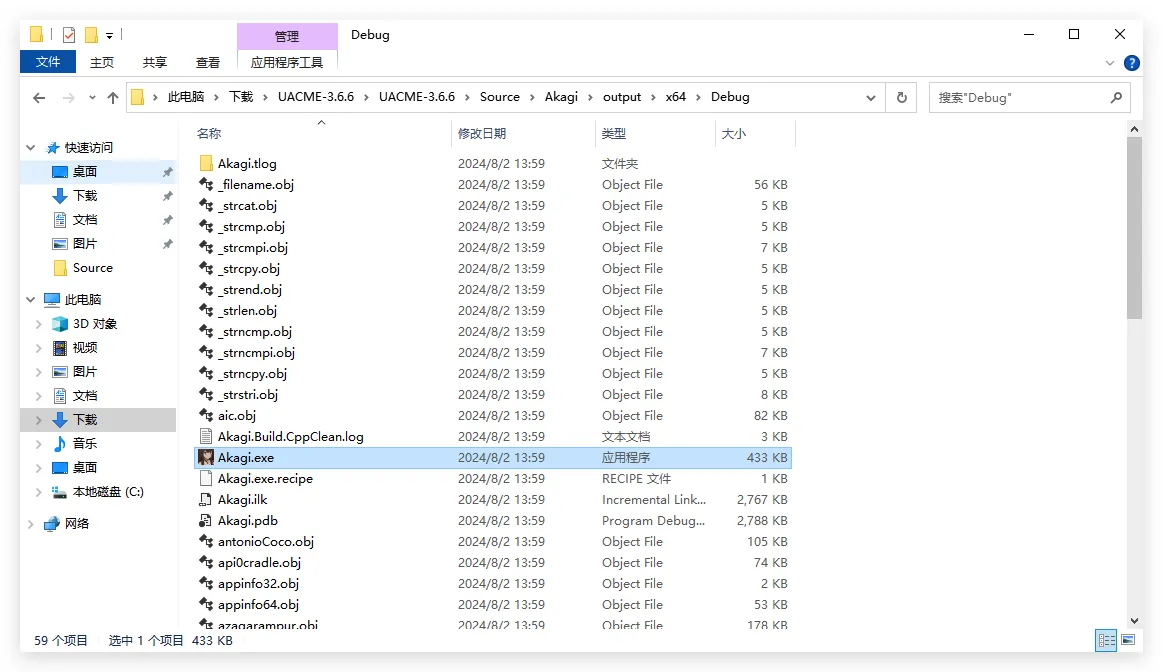

- 在

UACME-3.6.6\Source\Akagi\output\x64\Debug下会生成Akagi.exe可执行文件

获取一个提权后的cmd

<num>:可用的脚本编号,范围为[1,79]

1 | Akagi.exe <num> |

提权任意可执行程序

1 | Akagi.exe <num> c:\windows\system32\cmd.exe |