【笔记】CobaltStrike借助跳板机实现Windows上线

前言

CobaltStrike借助跳板机实现Windows上线

TCP协议

正向连接

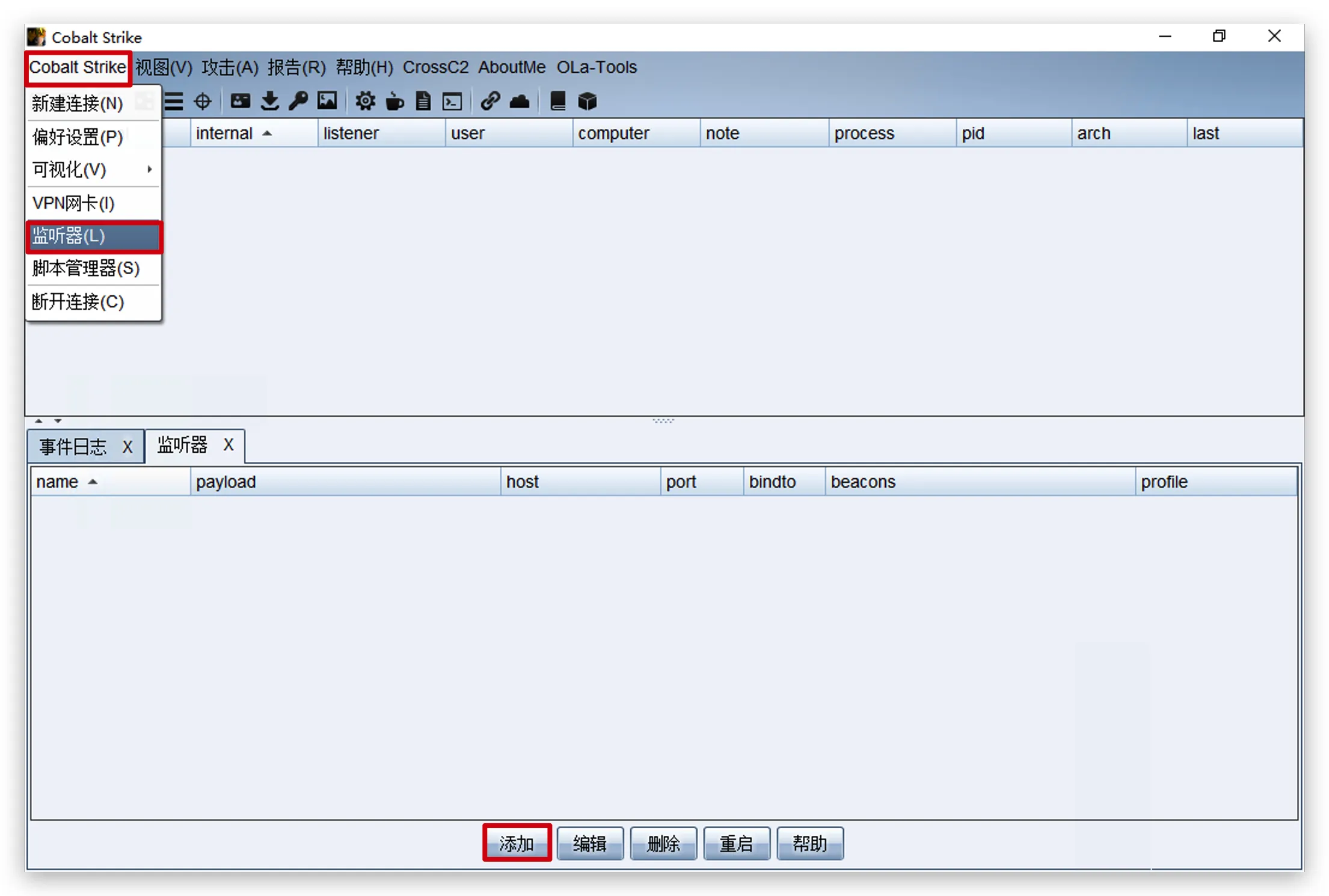

攻击者添加监听器

CobaltStrike->监听器->添加

- 创建监听器->

保存

名字:自定义

Payload:Beacon TCP

端口:自定义

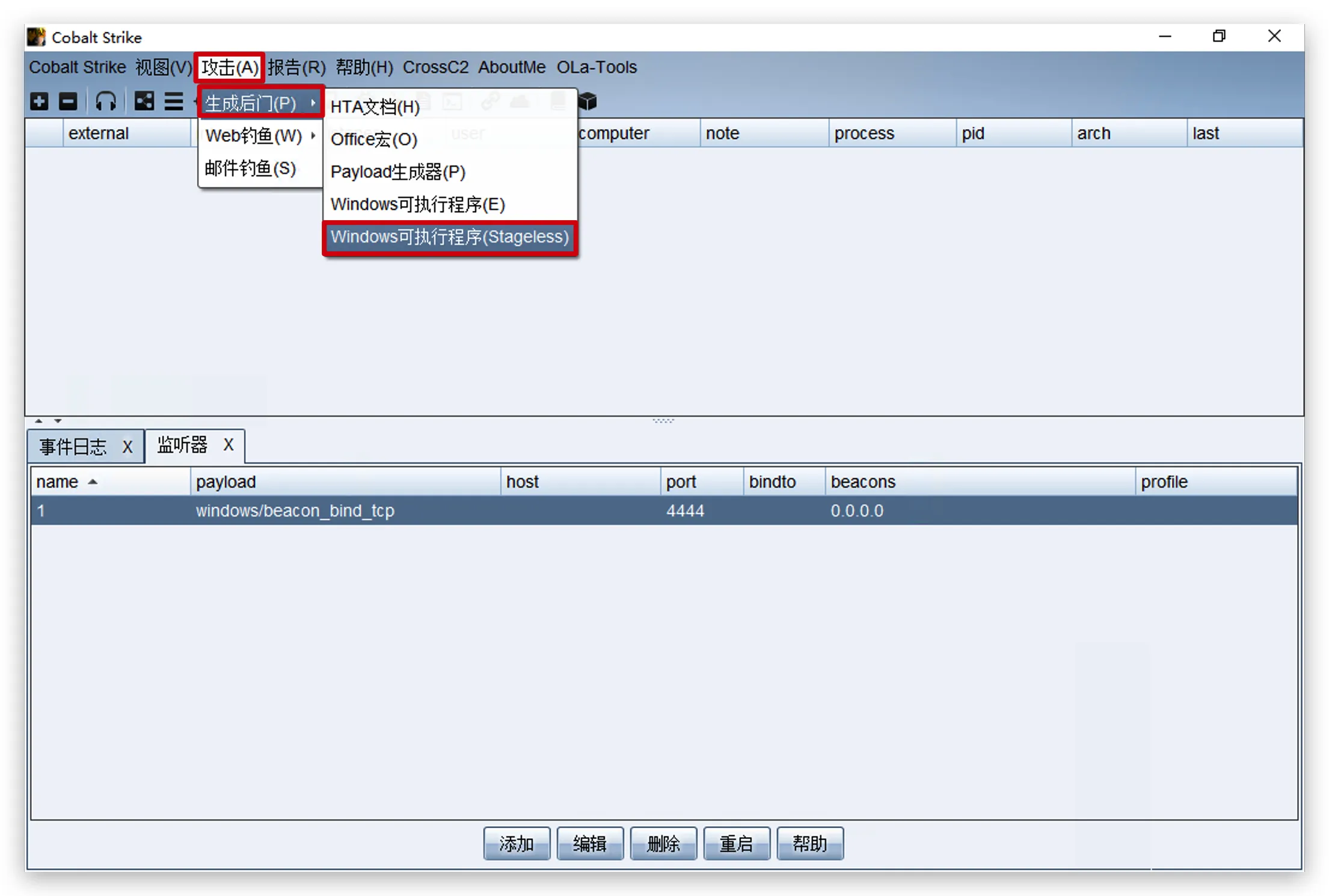

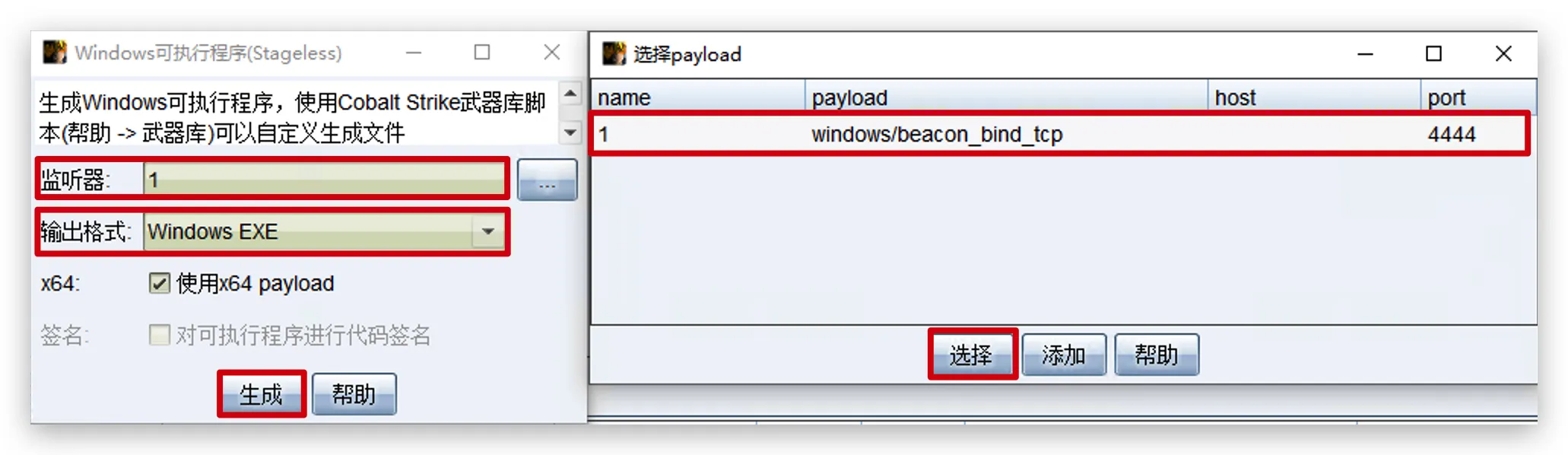

攻击者生成木马

攻击->生成后门->Windows可执行程序(Stageless)

监听器选择上一步骤创建的监听器,输出格式选择Windows EXE,根据需要在x64勾选或取消勾选使用x64 payload->生成

受害者执行木马

- 受害者执行木马,会自动监听端口,等待CobaltStrike服务端主动连接

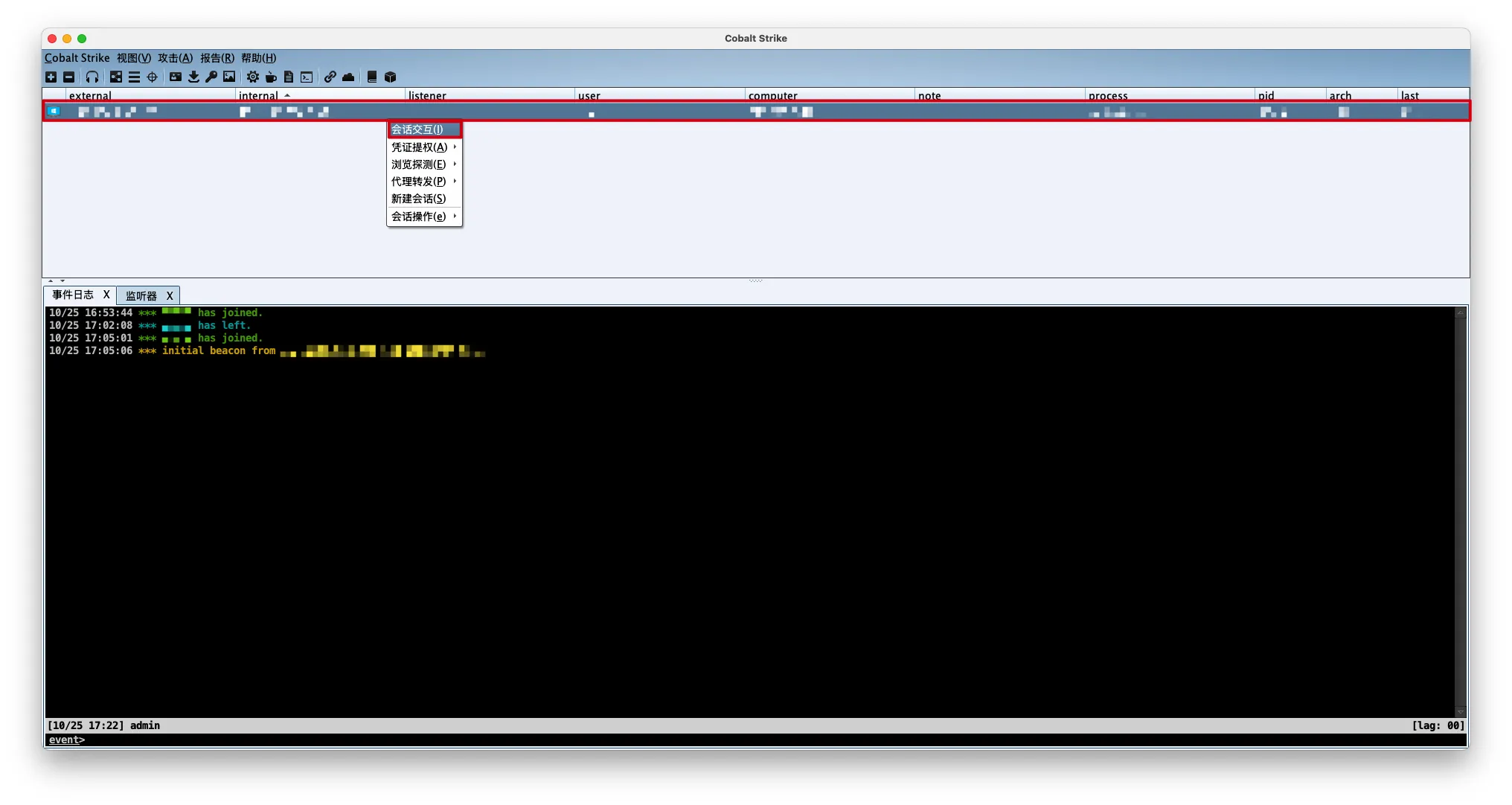

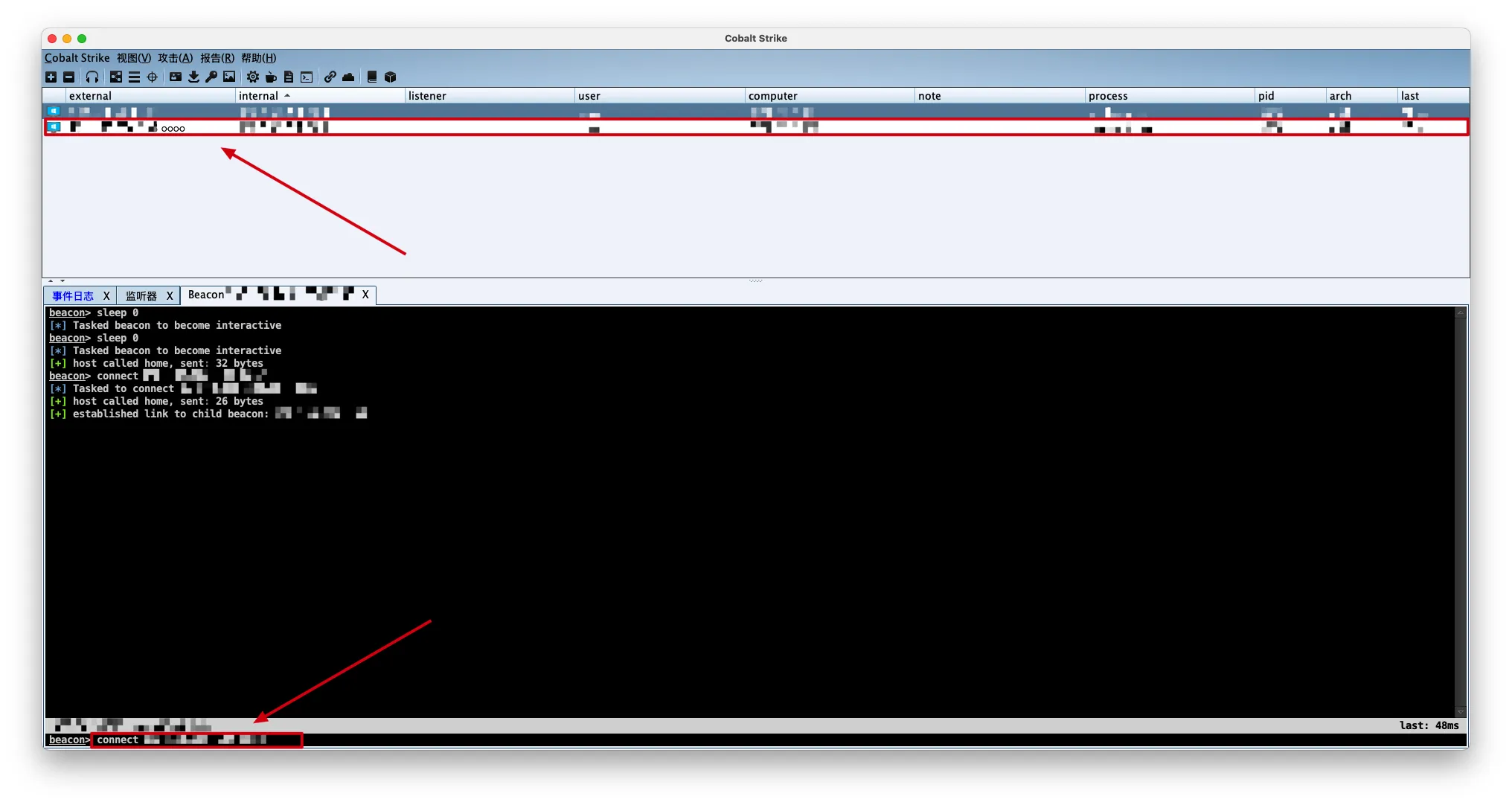

攻击者借助跳板机建立连接

- 右键已经建立连接的跳板机->

会话交互

- 输入

connect <ip> <port>利用跳板机建立正向连接

1 | connect <ip> <port> |

HTTP协议

反向连接

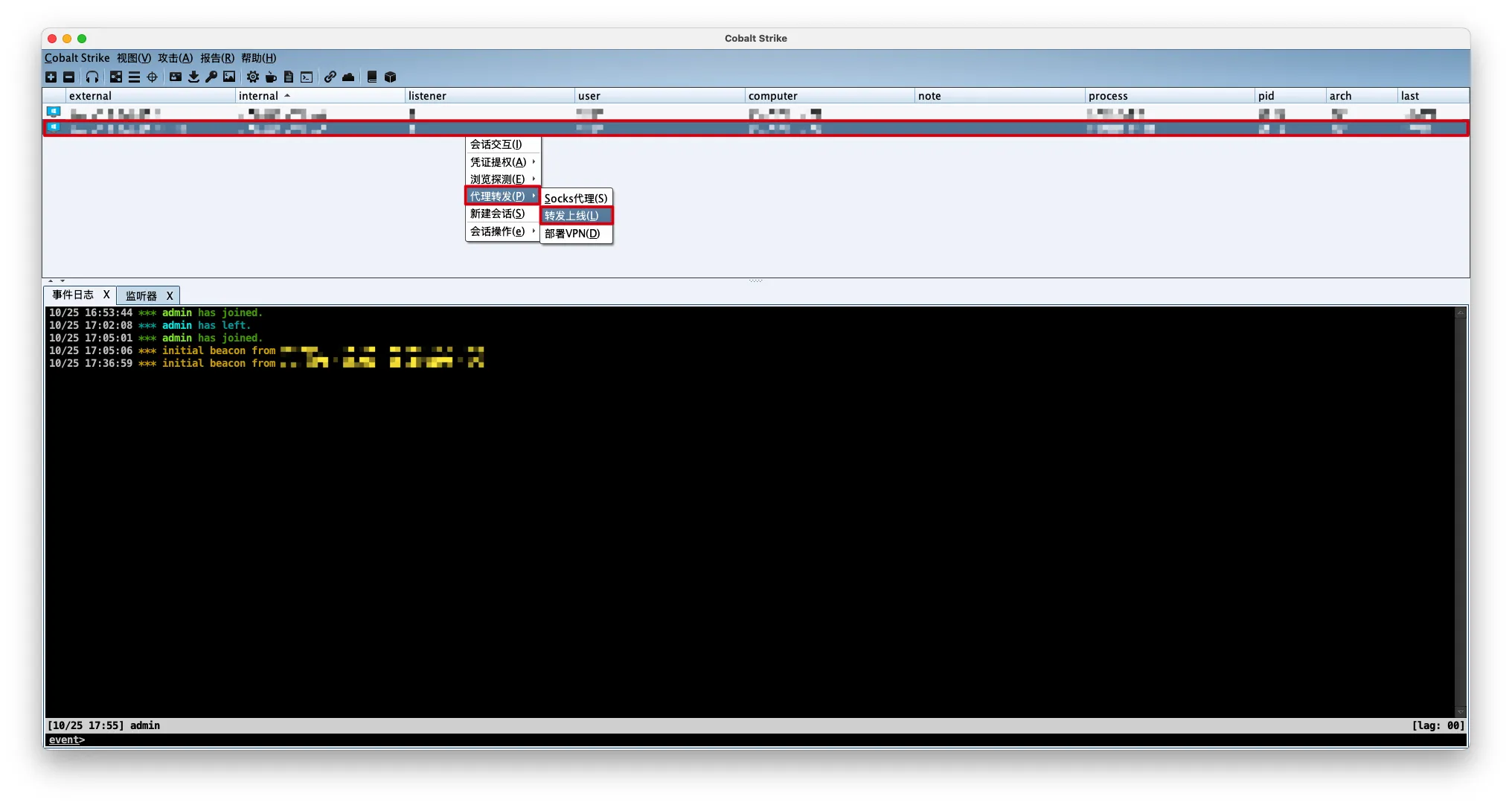

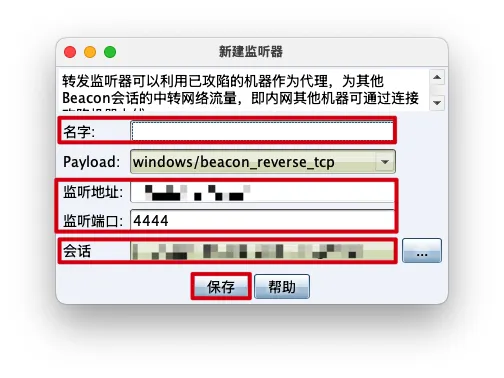

攻击者在跳板机添加监听器

- 右键已经建立连接的跳板机->

代理转发->转发上线

监听地址设置跳板机的IP地址,这个IP地址的网段需要与下一跳的网段保持一致->监听端口设置想要在跳板机开放的端口->会话选择已经建立的跳板机的会话

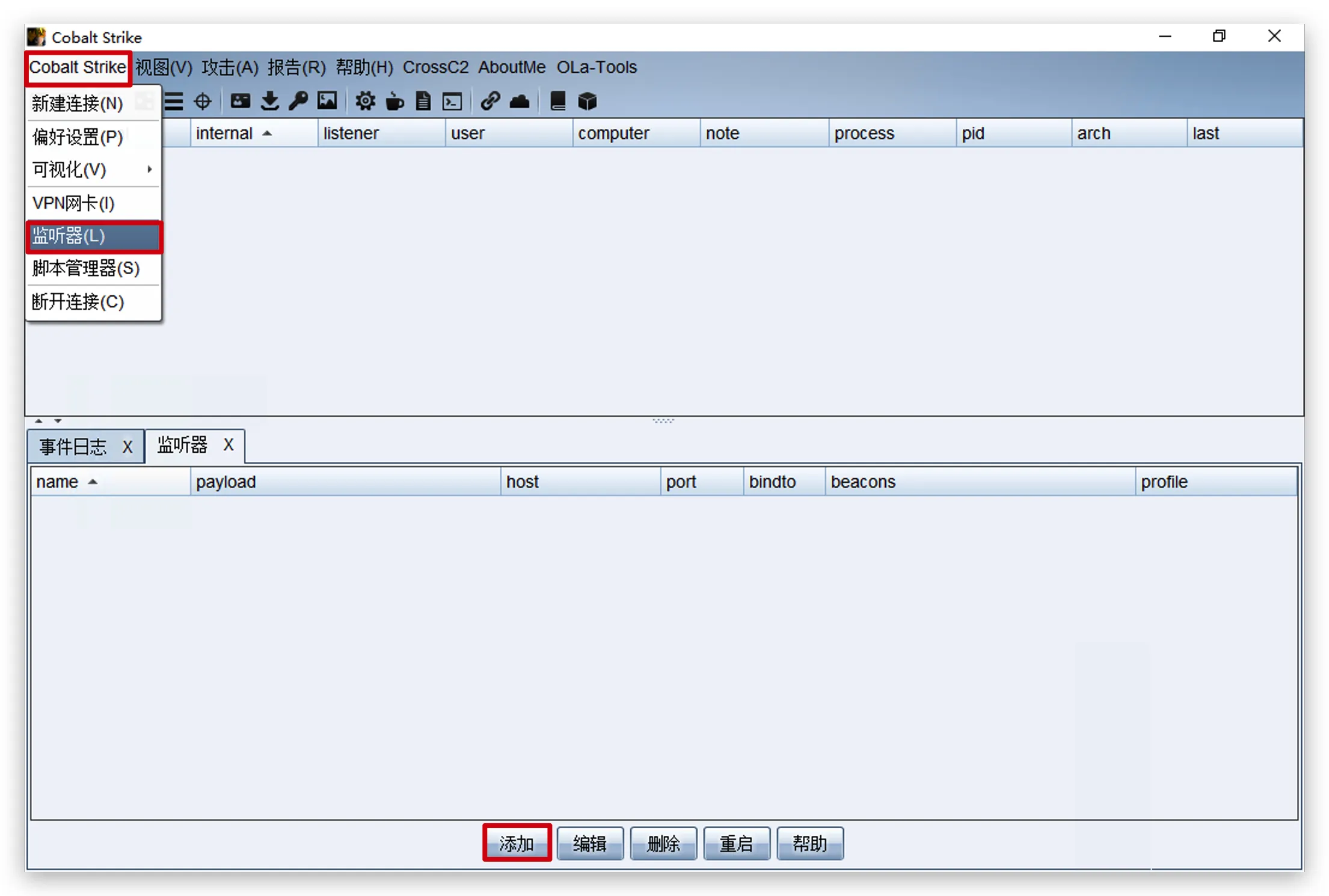

攻击者添加监听器

CobaltStrike->监听器->添加

- 创建监听器->

保存

名字:自定义

Payload:Beacon HTTP

HTTP地址:CobaltStrike服务端IP

HTTP地址(Stager):CobaltStrike服务端IP

- 反向连接监听器创建成功后会自动在CobaltStrike服务端监听端口,等待受害者上线

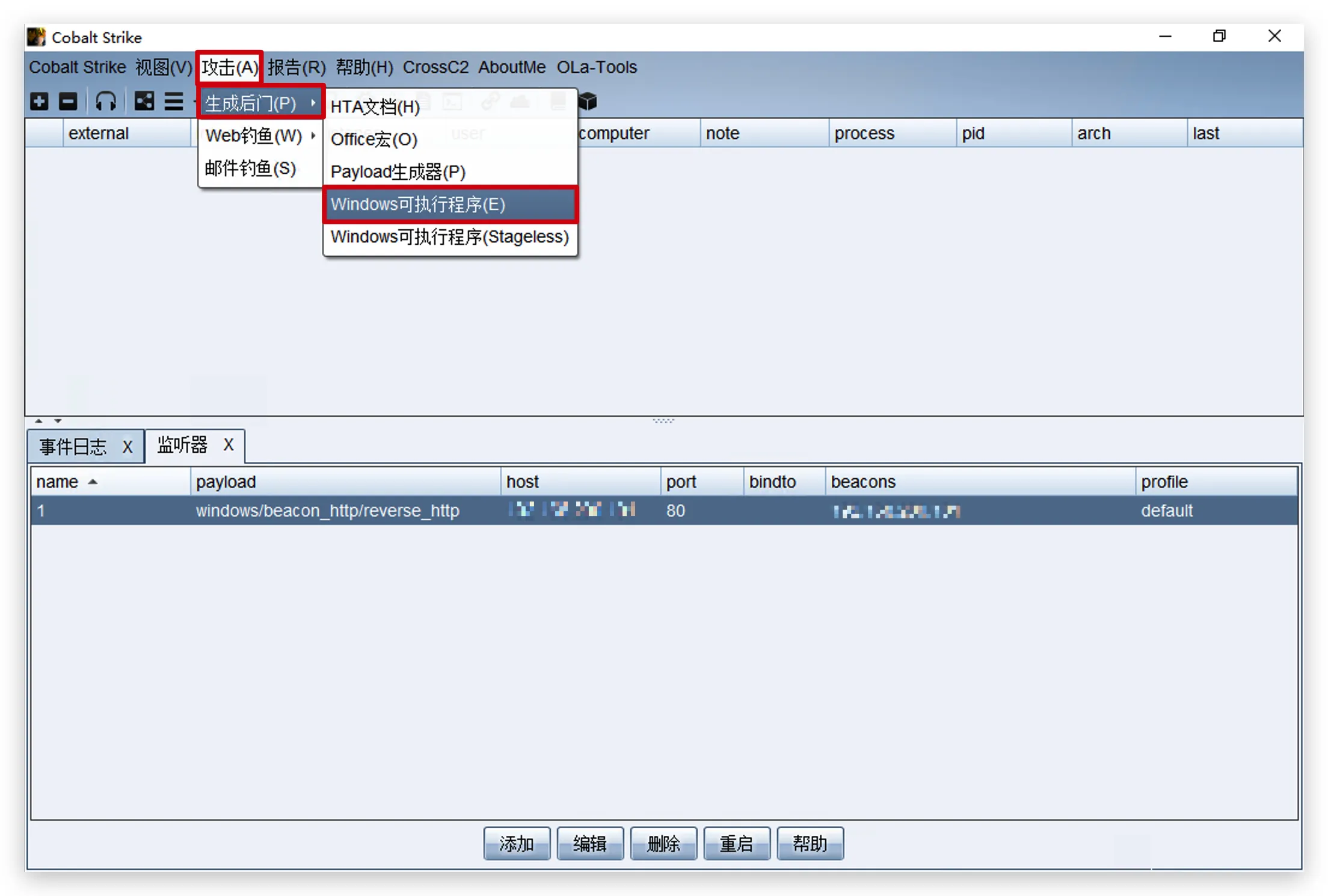

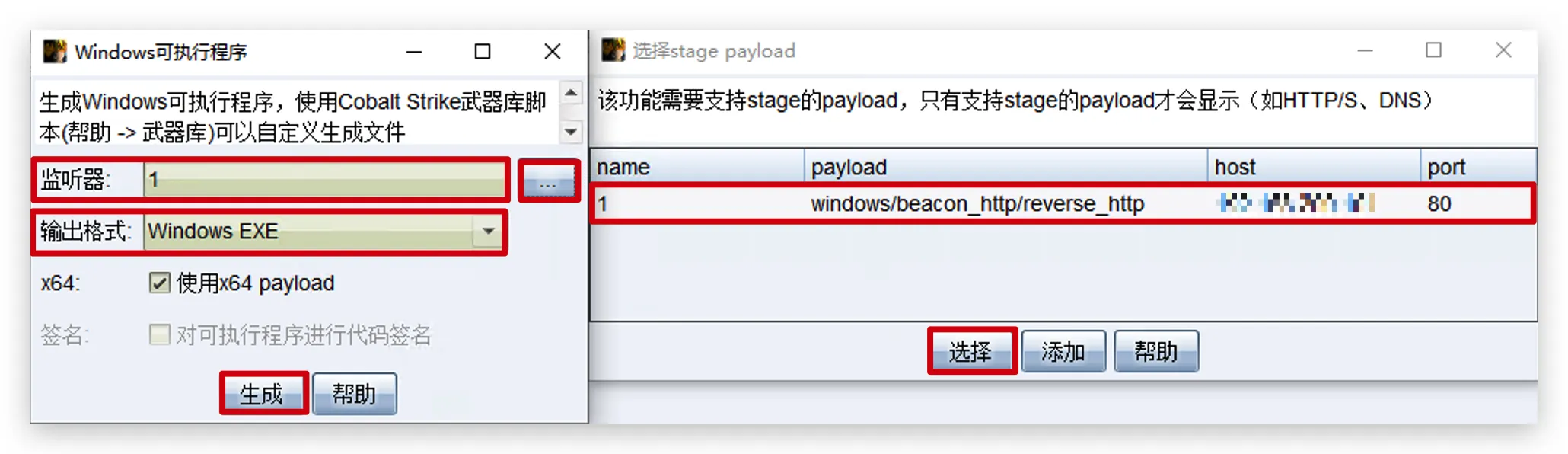

攻击者生成木马

攻击->生成后门->Windows可执行程序

监听器选择上一步骤创建的监听器,输出格式选择Windows EXE,根据需要在x64勾选或取消勾选使用x64 payload->生成

受害者执行木马

- 受害者执行木马,会主动连接CobaltStrike服务端,上线成功后,攻击者可以看到新的会话

横向渗透

SMB协议

- 受害者开放了445端口的SMB协议

- 已知受害者用户名和密码

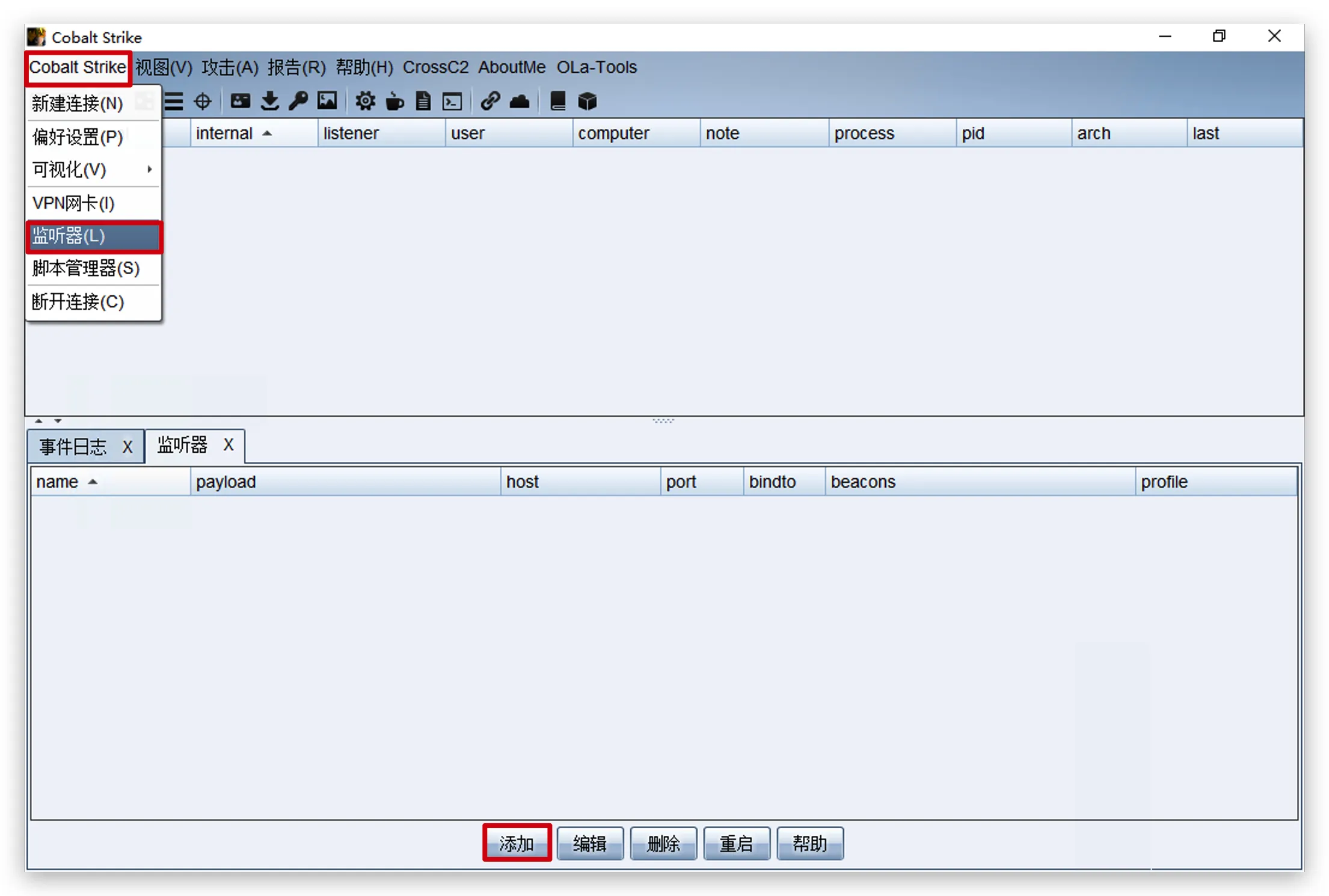

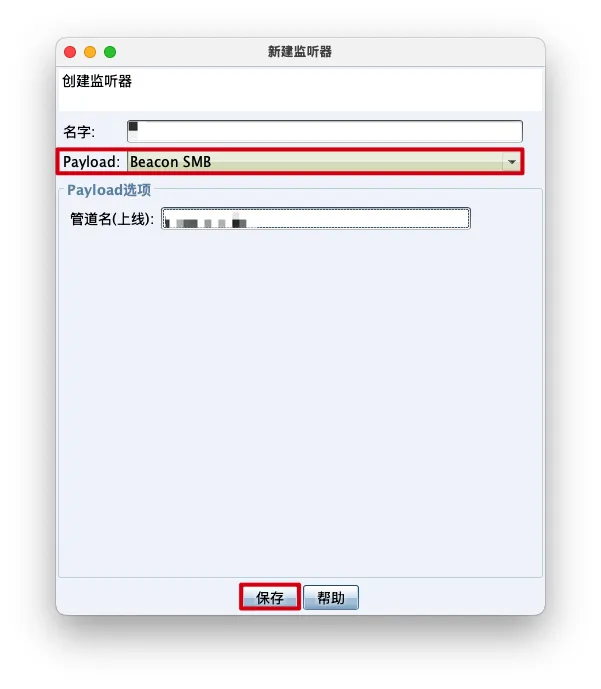

攻击者添加监听器

CobaltStrike->监听器->添加

- 创建监听器->

保存

名字:自定义

Payload:Beacon SMB

端口:自定义

攻击者横向渗透

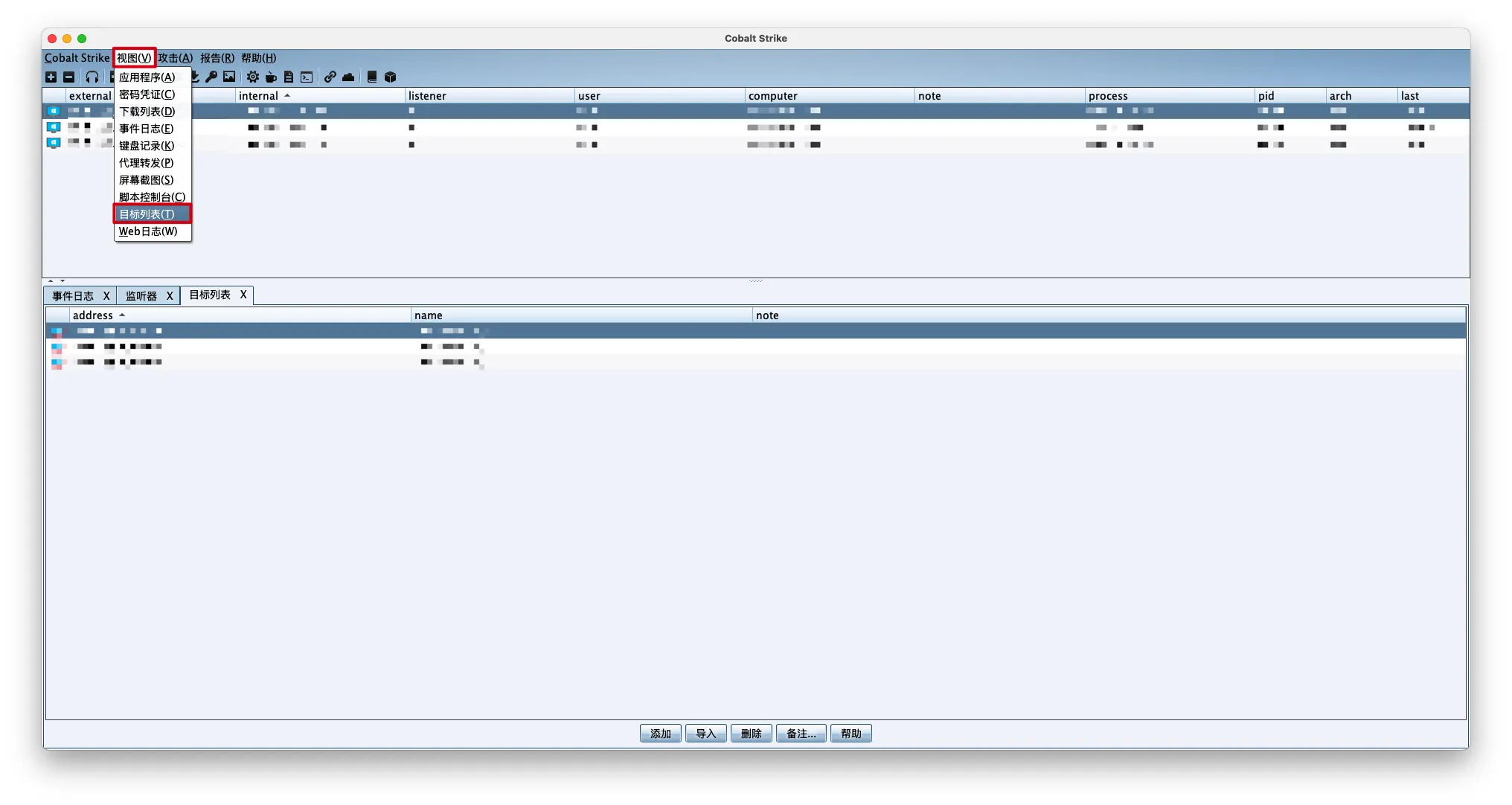

视图->目标列表

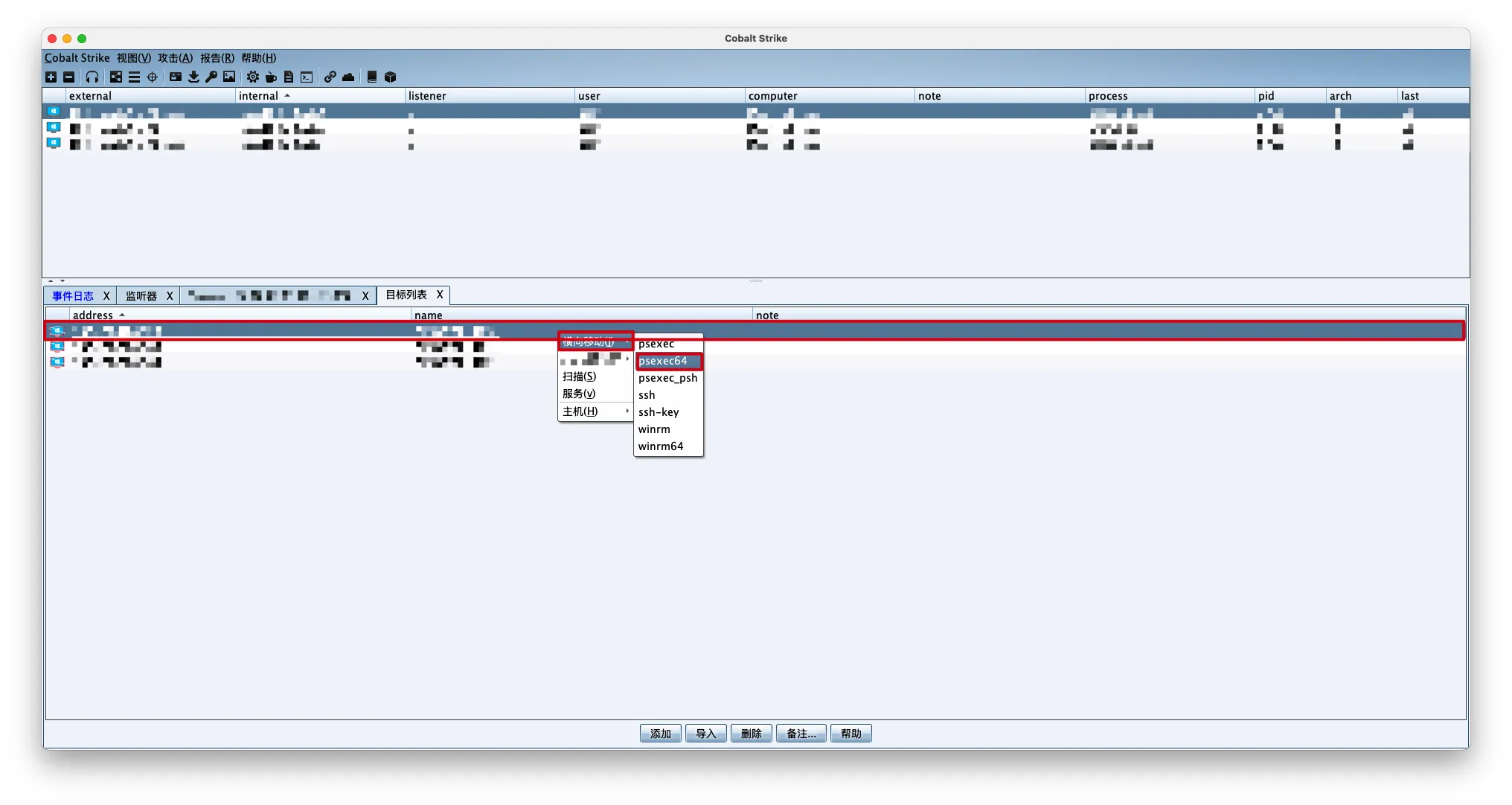

- 在目标列表右键跳板机->

横向移动->psexec64

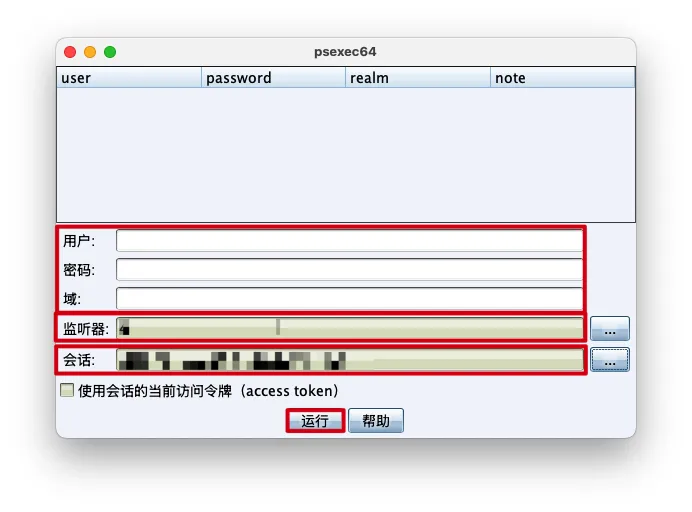

- 输入已知的目标的

用户名、密码、域->监听器设置为上一步骤创建的监听器->会话选择可以对目标进行SMB访问的跳板机的会话->运行

- 攻击者直接得到目标的SYSTEM权限