【笔记】CobaltStrike通过DNS协议实现Windows上线

前言

CobaltStrike通过DNS协议实现Windows上线

准备工作

- 域名

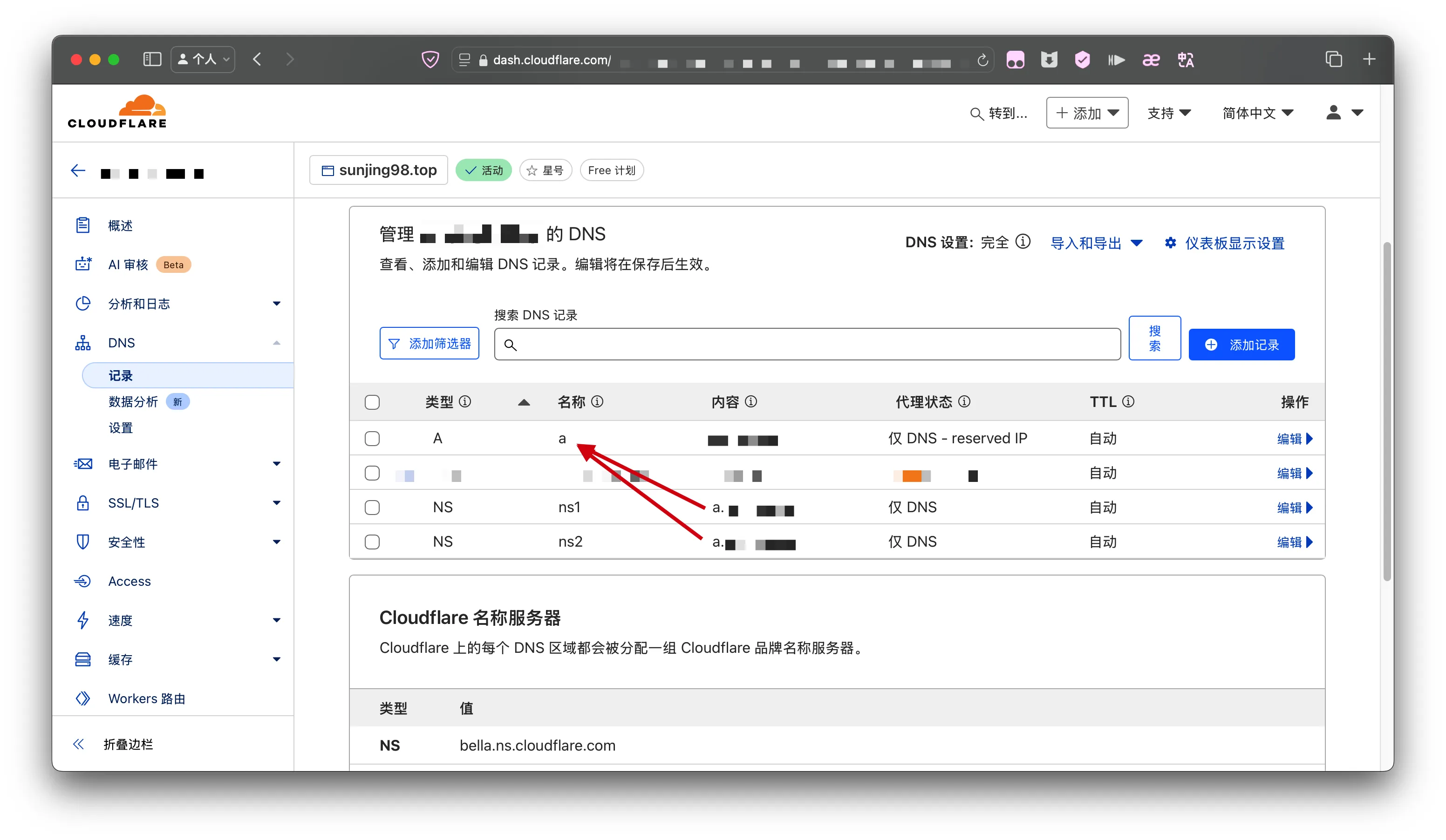

在DNS控制台添加配置

- 添加一条A记录,指向CobaltStrike服务端IP地址

- 添加两条NS记录

ns1和ns2,指向上一条A记录的域名

只创建一个NS记录也可以

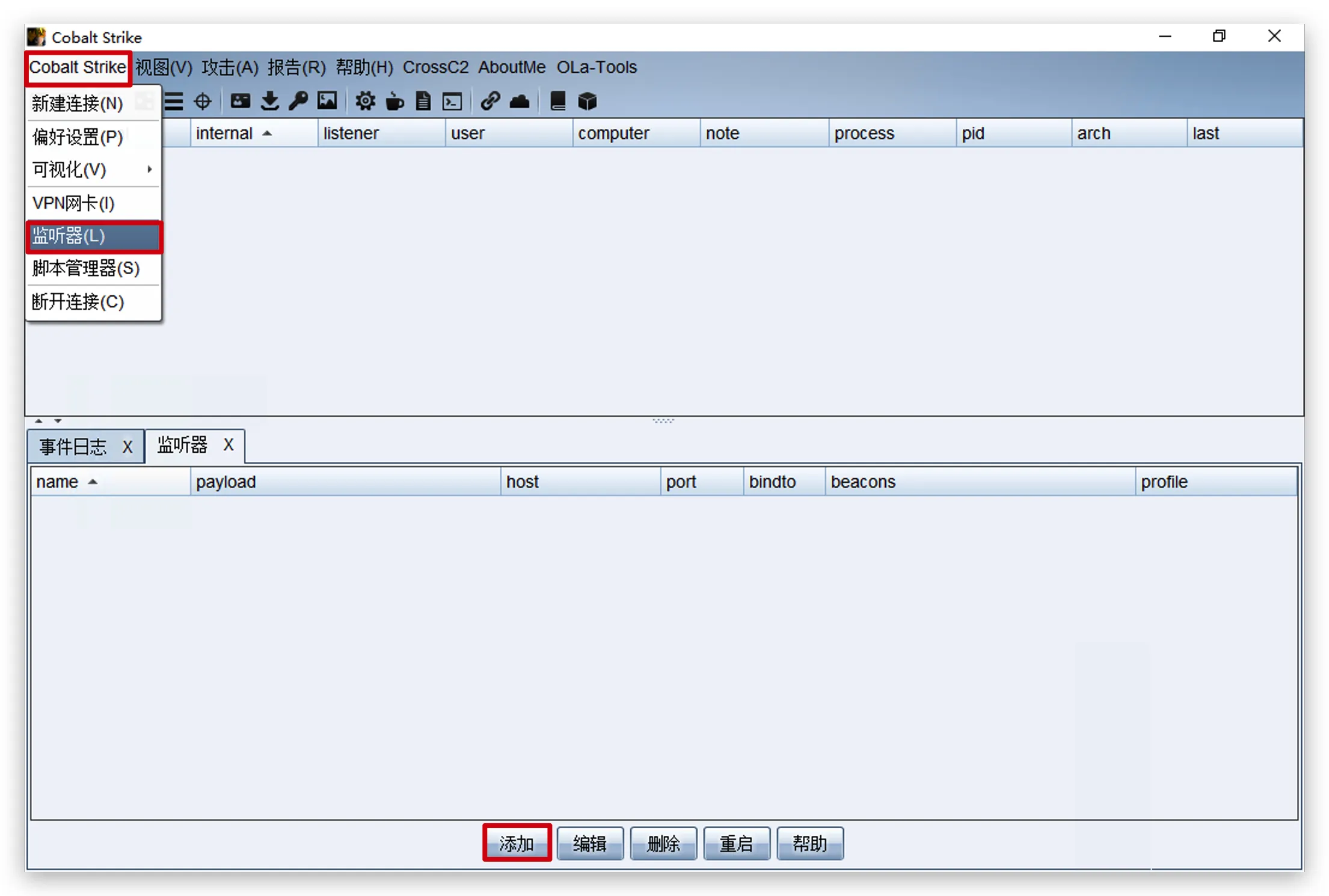

攻击者添加监听器

CobaltStrike->监听器->添加

- 创建监听器->

保存

名字:自定义

Payload:Beacon DNS

DNS地址:NS记录的域名

DNS地址(Stager):A记录的域名

- 监听器创建成功后会自动在CobaltStrike服务端监听53端口,等待受害者上线

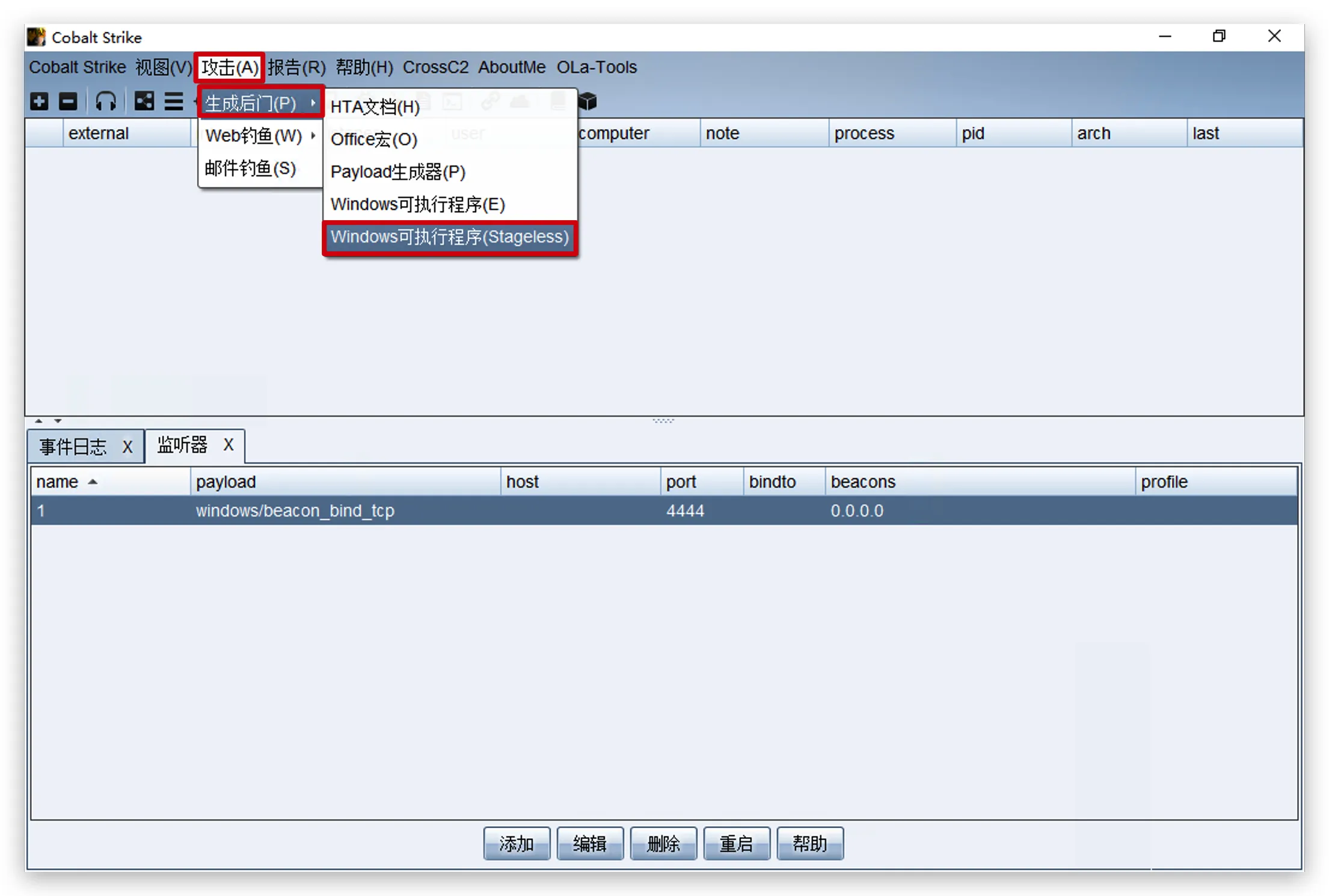

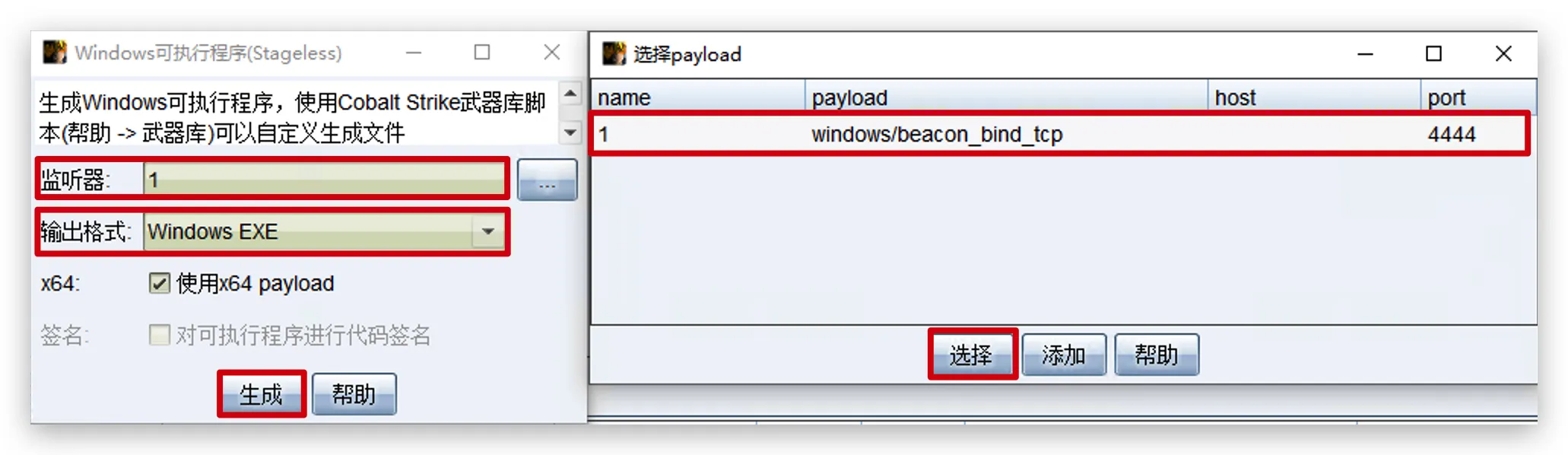

攻击者生成木马

攻击->生成后门->Windows可执行程序(Stageless)

监听器选择上一步骤创建的监听器,输出格式选择Windows EXE,根据需要在x64勾选或取消勾选使用x64 payload->生成

受害者执行木马

- 受害者执行木马,会主动连接CobaltStrike服务端,上线成功后,攻击者可以看到新的会话

将DNS会话转换为TCP会话

- 右键连接->

会话交互

1 | mode dns-txt |